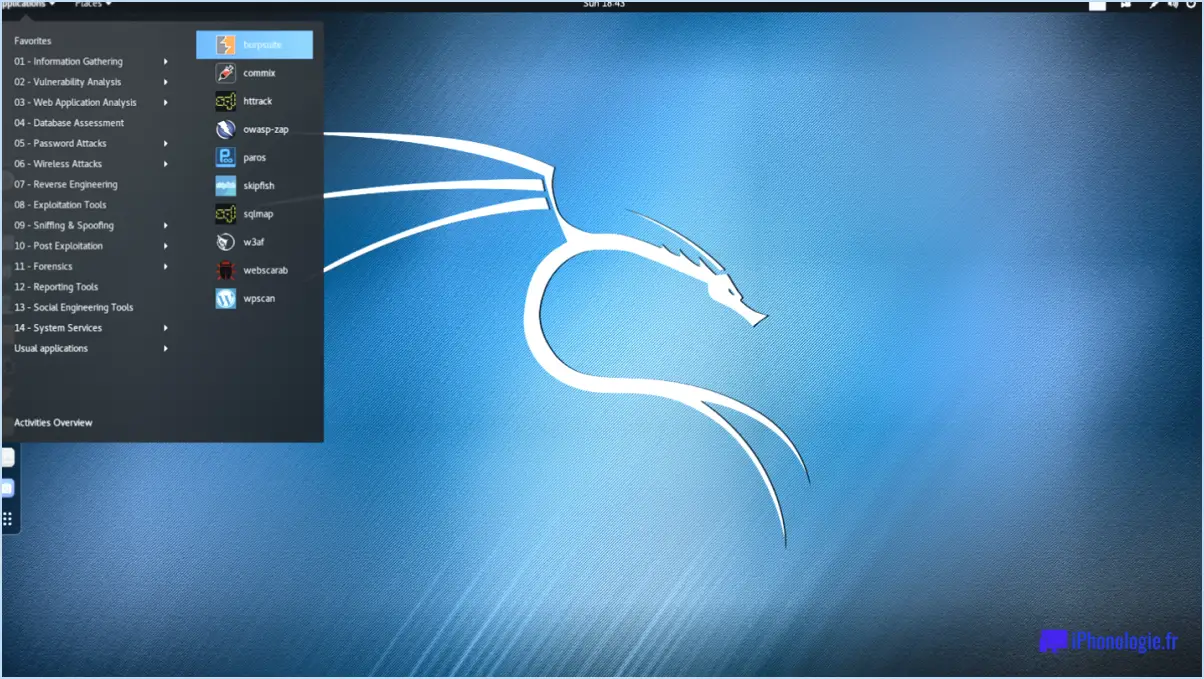

Comment configurer Burp Suite pour intercepter le trafic réseau?

Pour configurer Burp Suite afin d'intercepter le trafic réseau, procédez comme suit :

- Créez un nouveau projet : Lancez Burp Suite et créez un nouveau projet. Pour ce faire, cliquez sur "Fichier" dans le coin supérieur gauche et sélectionnez "Nouveau projet". Donnez un nom à votre projet et cliquez sur "Suivant".

- Sélectionnez Network Attack Tool : Dans le menu principal de Burp Suite, localisez et sélectionnez l'outil "Network Attack". Cet outil vous permet d'intercepter et d'analyser le trafic réseau.

- Configurer les paramètres : Après avoir sélectionné l'outil Network Attack, accédez à l'onglet "Settings" (paramètres). Ici, vous devrez mettre en place les configurations suivantes :

a. Type d'attaque : Choisissez le type d'attaque que vous souhaitez effectuer. Burp Suite propose diverses options telles que "Spider", "Scanner" ou "Intruder" en fonction de vos besoins.

b. Port Range : Indiquez les ports que vous souhaitez analyser. Vous pouvez saisir un seul port (par exemple, 80) ou une série de ports (par exemple, 1-1024) en fonction de vos besoins en matière de test de réseau.

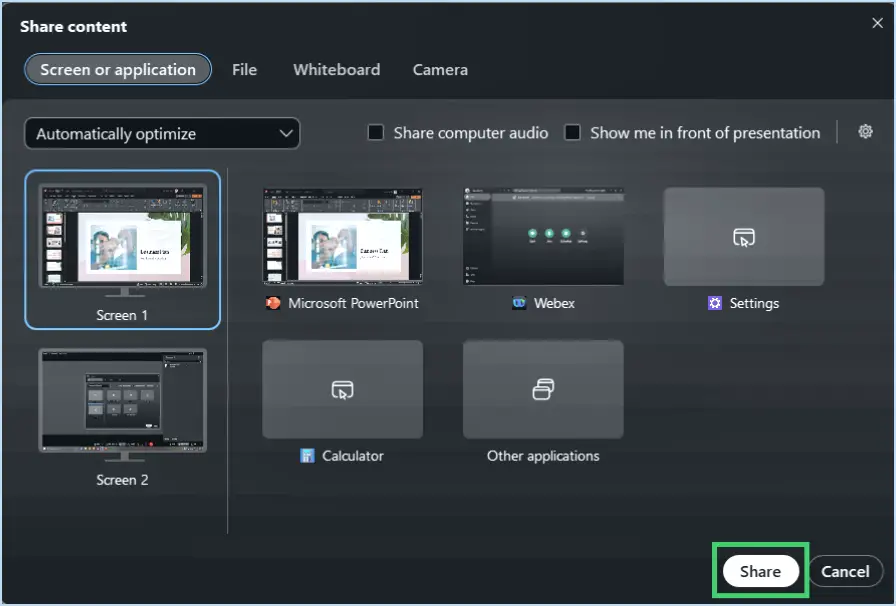

- Active l'interception par proxy : Burp Suite fonctionne comme un proxy entre votre navigateur et le serveur cible, ce qui vous permet d'intercepter et de manipuler le trafic réseau. Pour activer l'interception par proxy, accédez à l'onglet "Proxy" et cliquez sur le bouton "L'interception est activée".

- Configurez le proxy du navigateur : Pour capturer le trafic réseau, vous devez configurer votre navigateur pour qu'il utilise Burp Suite comme proxy. Dans l'onglet "Proxy", vous trouverez les paramètres de l'auditeur proxy. Notez l'IP et le port du proxy (par défaut, 127.0.0.1:8080).

- Configurez le navigateur : Ouvrez les paramètres de votre navigateur préféré et réglez le proxy sur l'IP et le port indiqués à l'étape précédente. Cela garantit que tout le trafic du navigateur est acheminé par Burp Suite.

- Installez le certificat SSL : Pour l'interception HTTPS, Burp Suite exige que son certificat SSL soit installé dans votre navigateur. Allez dans l'onglet "Proxy", cliquez sur "Importer/exporter le certificat CA" et suivez les instructions pour installer le certificat.

- Commencez à intercepter le trafic : Une fois le proxy correctement configuré, naviguez jusqu'à votre site web ou application cible. Burp Suite intercepte le trafic et vous pouvez visualiser, analyser et manipuler les demandes et les réponses en temps réel.

Rappelez-vous que Burp Suite est un outil puissant et son utilisation abusive peut entraîner des problèmes éthiques et juridiques. Assurez-vous d'avoir l'autorisation appropriée avant de tester ou d'intercepter tout trafic réseau.

Comment Burp intercepte-t-il le trafic?

Burp intercepte le trafic en utilisant un serveur proxy pour transmet les demandes au nom de l'utilisateur. Lorsque l'utilisateur configure son appareil ou son navigateur pour utiliser Burp comme proxy, toutes les demandes sortantes sont redirigées par Burp. Cela permet à Burp d'intercepter le trafic, de l'analyser et même de modifier les demandes avant qu'elles n'atteignent le serveur cible. Demandes interceptées sont affichées dans l'onglet "Proxy" de l'interface de Burp, où l'utilisateur peut examiner et manipuler les données. Les capacités d'interception de Burp sont précieuses pour les professionnels de la sécurité dans les domaines suivants identifier les vulnérabilités et tester la sécurité des applications web. Il fournit un ensemble d'outils puissants pour les tests de pénétration et piratage éthique en leur permettant d'inspecter et de modifier le trafic HTTP/HTTPS en temps réel.

Comment intercepter les requêtes HTTP?

L'interception des requêtes HTTP fait appel à plusieurs méthodes. A serveur proxy est une approche courante, qui canalise le trafic à travers un intermédiaire afin de capturer et d'analyser les requêtes. Il est également possible d'utiliser un serveur pare-feu d'application web (WAF) peut intercepter les requêtes afin de détecter et d'atténuer les menaces potentielles. Burp Suite, un outil polyvalent, dispose d'une fonction robuste pour ce type de tâches. Son module proxy vous permet d'intercepter, de modifier et d'inspecter les requêtes HTTP de manière exhaustive. Vous pouvez ainsi identifier les vulnérabilités et renforcer efficacement la sécurité des applications web.

Qu'est-ce que l'interception dans Burp Suite?

L'interception dans Burp Suite est un puissant outil de fonction vous permettant de capturer et modifier avant qu'elles ne soient envoyées au serveur. Cela permet de débogage en vous permettant d'examiner et d'ajuster les flux de données entrants.

Comment configurer Chrome Burp Suite?

Pour configurer Suite Chrome Burp, suivez les étapes suivantes :

- Assurez-vous que Chrome est installé sur votre ordinateur.

- Ouvrez le Chrome Web Store et recherchez "Burp Suite".

- Installez Burp Suite en cliquant sur le bouton vert "Ajouter à Chrome".

- Après l'installation, ouvrez Burp Suite et cliquez sur l'onglet "Chrome" dans le coin supérieur gauche.

- Dans la fenêtre "Paramètres de Burp Suite", cliquez sur le bouton "Préférences".

Quelles sont les tâches liées au proxy burp pour intercepter et manipuler la requête?

Les tâches liées à Burp Proxy pour l'interception et la manipulation de la demande :

- Interception: Burp Proxy agit comme un intermédiaire entre le client et le serveur, capturant la demande avant qu'elle n'atteigne sa destination.

- Modification de l'en-tête HTTP: Burp Proxy permet de modifier les en-têtes HTTP dans la requête interceptée, ce qui permet diverses manipulations.

- Falsification des requêtes: Vous pouvez modifier les paramètres de la demande, les charges utiles ou les cookies pour tester les vulnérabilités ou modifier les données.

- Traitement des sessions: Burp Proxy gère les sessions, les cookies et les jetons d'authentification, ce qui facilite les tests et les analyses.

- Interception SSL: Burp Proxy peut décrypter le trafic SSL pour inspecter et modifier les demandes sécurisées.

- Journalisation et analyse: Il enregistre toutes les demandes et réponses interceptées en vue d'un examen plus approfondi.

- Fonctionnalité du répéteur: L'outil Repeater de Burp Proxy vous permet d'envoyer et de modifier manuellement les demandes capturées.

- Collaboration: Il permet aux membres de l'équipe de partager les données interceptées pour des tests collaboratifs.

- Balayage automatique: Burp Proxy peut transmettre des demandes à d'autres outils de la suite Burp pour une analyse automatisée des vulnérabilités.

Comment installer un certificat Burp dans Internet Explorer?

Pour installer un certificat Burp dans Internet Explorer, procédez comme suit :

- Lancez Internet Explorer et accédez à la page Outils menu.

- Cliquez sur Options Internet.

- Sur l'écran Avancées , naviguez jusqu'à l'onglet Sécurité section.

- Dans la section Paramètres de sécurité cliquez sur le bouton Certificats .

- Dans l'espace Certificat cliquez sur le bouton Ajouter et cliquez sur le bouton

- Dans l'espace Sélectionnez un fichier à ajouter recherchez et sélectionnez votre fichier de certificat Burp (.cer).

- Cliquez sur Ouvrez pour installer le certificat.

Après avoir effectué ces étapes, le certificat Burp sera installé avec succès dans Internet Explorer, ce qui vous permettra d'accéder en toute sécurité aux sites web avec l'authentification du certificat.

Qu'est-ce que l'extender dans Burp Suite?

Extender dans Burp Suite est un outil puissant conçu pour injecter des informations sur les sites Web. des charges utiles personnalisées dans les requêtes. Cette fonctionnalité permet aux utilisateurs d'effectuer diverses évaluations de sécurité, telles que le fuzzing et les tests de vulnérabilités dans les applications web. En injectant des charges utiles personnalisées, les professionnels de la sécurité peuvent identifier les faiblesses potentielles dans le traitement des données d'une application et évaluer sa résistance aux vecteurs d'attaque courants. La fonction d'extension améliore les capacités de Burp Suite, ce qui en fait un atout précieux pour les tests de sécurité des applications web.

Quelles sont les étapes de résolution lorsque Burp n'intercepte pas les requêtes https?

Lorsque Burp n'intercepte pas les demandes HTTPS, suivez les étapes de résolution suivantes :

- Règle d'interception : Créez une règle d'interception pour détecter https:// et traiter les demandes en conséquence.

- Fonctionnalité de proxy : Utiliser la fonctionnalité de proxy de Burp pour transférer les données de l'utilisateur. HTTP vers HTTPS pour analyse.

Ces méthodes améliorent la capacité de Burp à intercepter efficacement les requêtes HTTPS.