Comment réinitialiser mon téléphone portable Samsung sans mot de passe?

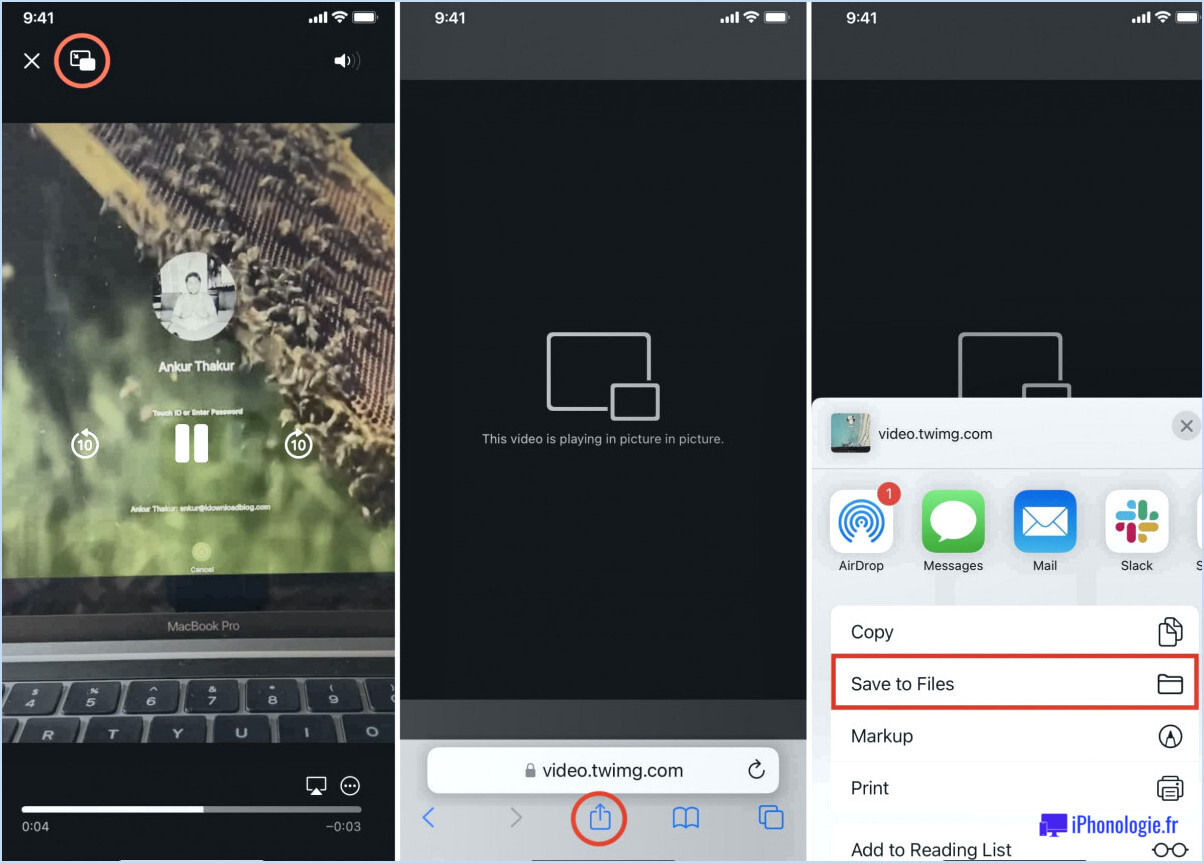

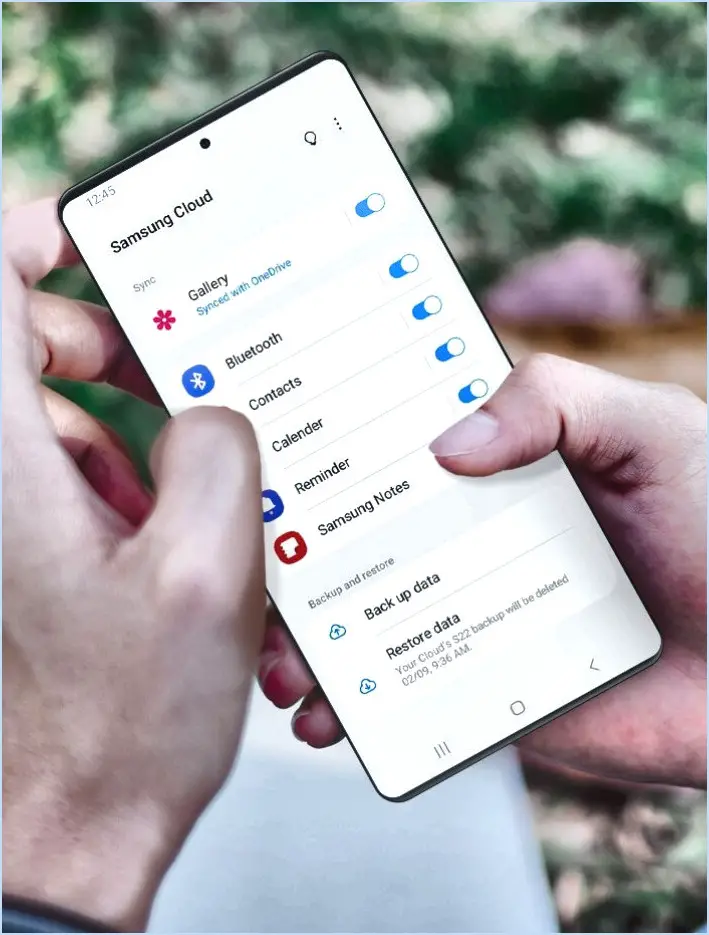

Pour réinitialiser votre Samsung mobile sans mot de passe, vous pouvez utiliser votre compte Google. Suivez les étapes suivantes pour retrouver l'accès à votre appareil :

- Depuis l'écran d'accueil, appuyez sur "Paramètres". Il est généralement représenté par une icône d'engrenage.

- Faites défiler vers le bas et sélectionnez "Cloud et comptes".

- Tapez sur "Comptes" pour accéder aux paramètres de votre compte.

- Localisez et sélectionnez le compte Google associé à votre appareil.

- Saisissez votre mot de passe pour le compte Google. Cette étape est cruciale pour vérifier votre identité.

Si vous ne parvenez pas à vous souvenir des informations de votre compte Google, vous pouvez les réinitialiser à l'aide du site Web Find My Device. Voici comment procéder :

- Visitez le site Find My Device sur un ordinateur ou un autre appareil mobile.

- Connectez-vous à l'aide du compte Google lié à votre téléphone portable Samsung.

- Une fois connecté, vous verrez une liste d'appareils associés à votre compte. Sélectionnez votre Samsung mobile dans la liste.

- Cliquez sur l'option "Effacer l'appareil". Cela effacera toutes les données de votre appareil, y compris le mot de passe.

- Une fois l'appareil effacé, vous pouvez le configurer à nouveau et créer un nouveau mot de passe.

Il est important de noter qu'une réinitialisation d'usine efface toutes les données de votre appareil, y compris les applications, les paramètres et les fichiers personnels. Il est donc recommandé de sauvegarder régulièrement vos données pour éviter toute perte.

N'oubliez pas de conserver les informations de votre compte Google en toute sécurité et de les rendre facilement accessibles afin d'éviter tout problème lié au mot de passe. En outre, envisagez de mettre en place d'autres mesures de sécurité, telles que la reconnaissance des empreintes digitales ou la reconnaissance faciale, afin de renforcer la sécurité de votre téléphone portable Samsung.

Comment désactiver l'accès à la racine?

Pour désactiver la connexion root sur un système Linux, procédez comme suit :

- Ouvrez un terminal et utilisez la commande sudo pour obtenir les privilèges administratifs.

- Modifiez le fichier /etc/ssh/sshd_config à l'aide d'un éditeur de texte de votre choix.

- Localisez la ligne "PermitRootLogin yes" dans le fichier.

- Remplacez "yes" par "no" pour désactiver la connexion de l'utilisateur root.

- Enregistrez les modifications et quittez l'éditeur de texte.

- Redémarrez le service sshd en exécutant la commande "sudo service sshd restart".

En modifiant le fichier sshd_config et en redémarrant le service sshd, vous désactivez efficacement la connexion de l'utilisateur root, ce qui renforce la sécurité de votre système Linux. Il est recommandé d'utiliser un compte d'utilisateur distinct avec des privilèges sudo pour les tâches administratives au lieu de se fier au compte root.

Qu'est-ce que prohibit-password?

Prohibit-password est un puissant outil de gestion des mots de passe conçu pour aider les organisations à appliquer leurs politiques en matière de mots de passe. Grâce à cet outil, les administrateurs peuvent établir des règles spécifiques pour la création et la gestion des mots de passe, en veillant à ce que les utilisateurs respectent les exigences de l'organisation. En surveillant l'activité des utilisateurs, prohibit-password garantit que les mots de passe sont créés et gérés d'une manière conforme aux normes de sécurité de l'organisation.

Les principales caractéristiques de prohibit-password sont les suivantes :

- Application de la politique relative aux mots de passe: Les administrateurs peuvent définir des exigences en matière de complexité des mots de passe, telles que la longueur minimale, les types de caractères et les périodes d'expiration.

- Surveillance de l'activité des utilisateurs: L'outil assure le suivi des changements de mot de passe des utilisateurs, garantissant ainsi la conformité avec les politiques établies.

- Amélioration de la sécurité: Prohibit-password aide les organisations à renforcer leur posture de sécurité globale en promouvant des mots de passe forts et uniques.

En tirant parti de prohibit-password, les organisations peuvent atténuer efficacement les risques associés aux mots de passe faibles et améliorer leur cadre de sécurité global.

Que signifie PermitRootLogin?

PermitRootLogin est un paramètre essentiel du fichier sshd_config, qui régit les autorisations de connexion à distance pour l'utilisateur root. Par défaut, ce paramètre est configuré sur "no", ce qui restreint l'accès à la connexion à distance pour l'utilisateur root. Cette mesure de sécurité permet de protéger le système contre d'éventuelles tentatives d'accès non autorisé. Toutefois, si vous modifiez le paramètre à "yes", cela permet à l'utilisateur root de se connecter à distance.

Il est généralement recommandé de laisser PermitRootLogin sur "no" pour renforcer la sécurité du système. Accorder des privilèges de connexion à distance à l'utilisateur root peut présenter un risque important, car cela permet à des attaquants potentiels d'obtenir des privilèges élevés. Il est plutôt conseillé d'utiliser un compte d'utilisateur normal, puis de passer à l'utilisateur root à l'aide des commandes "su" ou "sudo" si nécessaire.

N'oubliez pas qu'il est essentiel de maintenir des pratiques de sécurité solides pour protéger votre système contre les menaces potentielles.

Qu'est-ce que la commande AuthorizedKeysCommand?

AuthorizedKeysCommand est une commande de de SSH qui vous permet de définir une de clés publiques autorisées pour se connecter à un système distant. En utilisant cette commande, vous pouvez contrôler efficacement l'accès à votre serveur en n'autorisant que certains utilisateurs à se connecter. Cette fonction s'avère précieuse lorsque vous devez restreindre l'accès à votre serveur et vous assurer que seules les personnes autorisées peuvent y accéder. La commande AuthorizedKeysCommand vous permet de renforcer la sécurité de votre système en gérant et en limitant l'authentification des utilisateurs au moyen de clés publiques autorisées.

Qu'est-ce que LoginGraceTime en SSH?

LoginGraceTime dans SSH fait référence à la durée, mesurée en secondes, pendant laquelle un utilisateur est autorisé à se connecter à un serveur SSH avant d'être déconnecté par le serveur. Ce paramètre agit comme un délai de grâce, offrant aux utilisateurs un laps de temps spécifique pour s'authentifier. Une fois ce délai dépassé, le serveur met fin à la connexion. Il s'agit d'une mesure de sécurité importante qui contribue à empêcher les accès non autorisés et à assurer une gestion efficace des sessions SSH. En imposant un LoginGraceTime, les administrateurs système peuvent améliorer la sécurité globale et le contrôle de leurs serveurs SSH.

Qu'est-ce que IgnoreRhosts?

IgnoreRhosts est un fichier qui donne des instructions à l'outil client ssh de ne pas tenir compte de clés de l'hôte pour un hôte spécifique. Il s'agit d'une solution pratique lorsqu'on a affaire à un serveur dont la clé d'hôte est défectueuse, car il n'est pas nécessaire d'entrer manuellement la clé à chaque connexion. En utilisant IgnoreRhosts, le client ssh contourne le processus de vérification de la clé d'hôte, ce qui permet une connexion plus fluide et plus efficace. Cette fonctionnalité est particulièrement utile pour les utilisateurs qui se connectent fréquemment au même serveur et qui souhaitent éviter de devoir confirmer la clé de l'hôte à plusieurs reprises.

Qu'est-ce que MaxAuthTries?

MaxAuthTries est un paramètre crucial de SSH qui régit le nombre de tentatives autorisées en cas de connexion avec un mot de passe incorrect. Ce paramètre agit comme une mesure de sécurité, empêchant l'accès non autorisé à un système. En spécifiant le nombre maximum de tentatives d'authentification, les administrateurs peuvent contrôler le nombre de tentatives de connexion avant que la connexion SSH ne soit interrompue. Cela permet de dissuader les attaques par force brute et de renforcer la sécurité globale du système. La définition d'une valeur raisonnable pour MaxAuthTries permet de protéger les informations sensibles et de garantir l'intégrité de la connexion SSH.