Qu'est-ce que le Cross-Site Request Forgery?

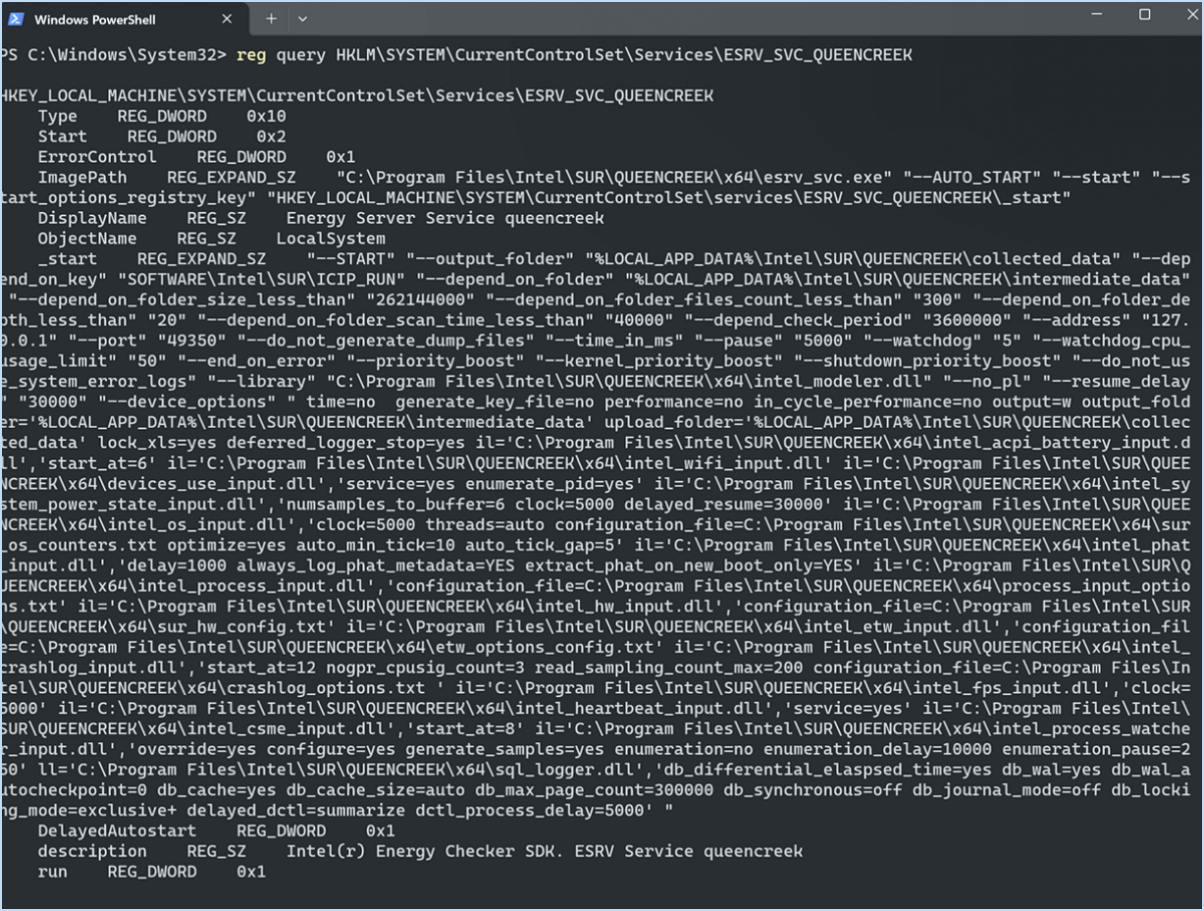

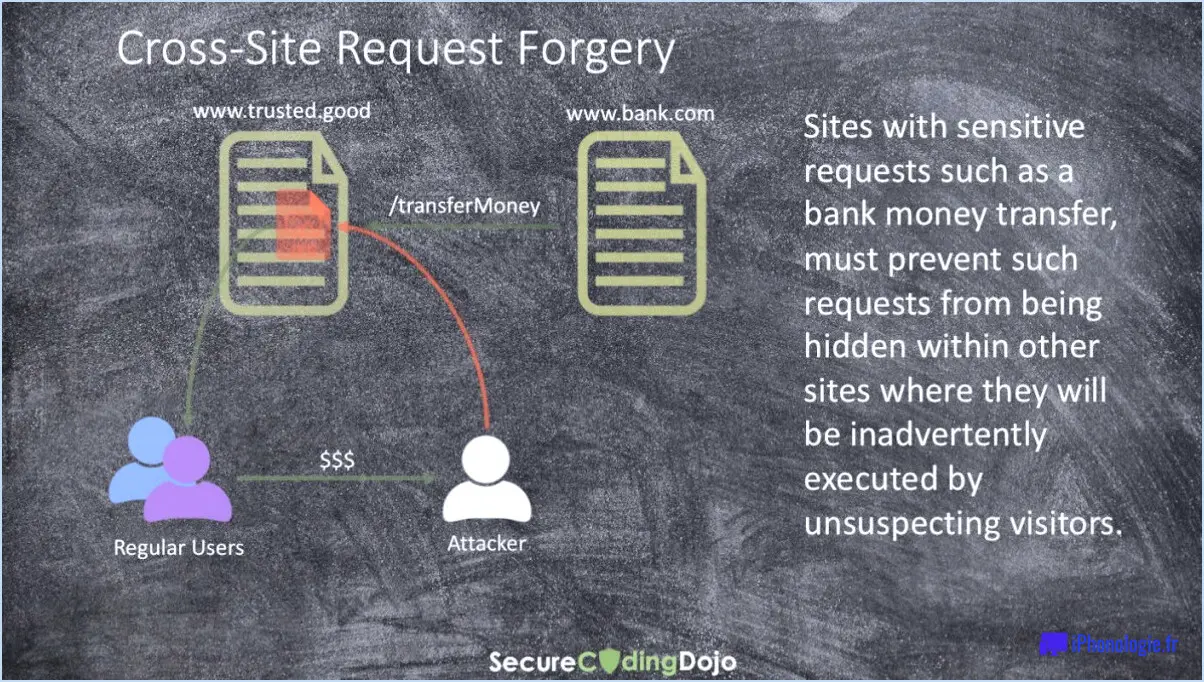

Le Cross-Site Request Forgery (CSRF), également connu sous le nom de session riding ou one-click attack, est une forme de cyberattaque dans laquelle un individu malveillant trompe un utilisateur en lui faisant exécuter à son insu une requête sur une application web. Cette attaque profite de la session authentifiée de l'utilisateur en exploitant la confiance établie entre le navigateur de l'utilisateur et le site web cible.

L'attaque comporte généralement une série d'étapes. Tout d'abord, l'attaquant crée une requête malveillante, qui peut être aussi simple qu'une URL avec des paramètres ou un formulaire caché sur un site web compromis. Ensuite, l'attaquant incite la victime à effectuer une action qui déclenche la fausse requête. Il peut y parvenir par divers moyens, notamment en incitant l'utilisateur à cliquer sur un lien, à ouvrir un courrier électronique ou à visiter un site web compromis.

Une fois que la victime a initié l'action, le navigateur inclut automatiquement ses identifiants de session, y compris les cookies d'authentification, dans la demande. L'application web, ignorant l'intention malveillante, interprète la demande comme légitime et la traite au nom de l'utilisateur. Cela peut avoir des conséquences inattendues, telles que des modifications de données non autorisées, des transactions financières ou même la divulgation d'informations sensibles.

Pour se protéger contre les attaques CSRF, les développeurs web mettent en œuvre des contre-mesures telles que les jetons CSRF. Ces jetons sont des valeurs uniques et imprévisibles générées par le serveur et intégrées dans les formulaires ou ajoutées aux URL. Lorsqu'un utilisateur soumet un formulaire ou suit un lien, le serveur valide le jeton CSRF pour s'assurer que la demande provient d'une source légitime.

En outre, les développeurs peuvent imposer l'utilisation de mesures de sécurité supplémentaires, telles que les cookies SameSite et l'en-tête HTTP Referrer-Policy, qui restreignent le comportement des navigateurs et limitent le risque d'attaques CSRF. Les cadres d'application Web fournissent souvent des protections intégrées contre les attaques CSRF en générant et en validant automatiquement des jetons CSRF.

Il est essentiel que les développeurs web et les utilisateurs restent vigilants face aux attaques CSRF. Les développeurs doivent mettre en œuvre des mesures de sécurité appropriées et veiller à ce que leurs applications soient régulièrement mises à jour avec les derniers correctifs de sécurité. Les utilisateurs doivent faire preuve de prudence lorsqu'ils cliquent sur des liens inconnus, se méfier des courriels suspects et maintenir leurs navigateurs et applications à jour afin de minimiser le risque d'être victimes d'attaques CSRF.

Qu'est-ce qu'une vulnérabilité de type "cross site scripting" permet à un attaquant de faire?

Une vulnérabilité de type cross-site scripting (XSS) permet à un pirate d'injecter du code malveillant dans une page web. Lorsque la victime visite la page compromise, le code injecté est exécuté dans son navigateur. Cela ouvre plusieurs voies à l'attaquant. Voici les principaux risques associés à une vulnérabilité XSS :

- Vol d'informations: Les attaquants peuvent tirer parti de la vulnérabilité XSS pour voler les données sensibles saisies par la victime sur la page web compromise, telles que les identifiants de connexion, les informations personnelles ou les détails financiers.

- Détournement de session: En injectant un code malveillant, un attaquant peut détourner les cookies de session de la victime, ce qui lui permet d'usurper l'identité de l'utilisateur et d'obtenir un accès non autorisé à ses comptes.

- Les attaques par hameçonnage: Les vulnérabilités XSS peuvent être utilisées pour concevoir des attaques de phishing convaincantes, incitant les utilisateurs à divulguer des informations sensibles ou à télécharger des logiciels malveillants.

- Téléchargements à la sauvette: Les attaquants peuvent exploiter les vulnérabilités XSS pour envoyer des charges utiles malveillantes sur l'ordinateur de la victime, l'infectant avec des logiciels malveillants ou d'autres logiciels nuisibles.

Il est essentiel que les développeurs mettent en œuvre des techniques appropriées de validation des entrées et de codage des sorties pour atténuer les risques posés par les vulnérabilités XSS.

Que signifie l'expression "demande de falsification" ?

Une requête de falsification fait référence à un type spécifique de requête adressée à un serveur, avec l'intention de falsifier une réponse. Cette demande est généralement faite pour contourner les mesures de sécurité ou pour évaluer la sécurité d'un système. En créant une fausse requête, les individus peuvent tenter d'exploiter les vulnérabilités d'un serveur ou de l'infrastructure d'un réseau, afin d'obtenir un accès non autorisé ou de manipuler des données. De telles requêtes peuvent être utilisées pour simuler divers scénarios d'attaque, aidant ainsi les organisations à identifier et à corriger les faiblesses de leurs défenses de sécurité. Il est important de noter que les demandes de falsification sont généralement utilisées dans le cadre du piratage éthique ou des tests de pénétration, où des personnes autorisées effectuent des évaluations contrôlées afin d'améliorer la sécurité du système.

Quelle est la différence entre l'injection SQL et les attaques par script intersites?

L'injection SQL et les attaques par scripts intersites (XSS) sont des méthodes distinctes d'exploitation des vulnérabilités dans différents domaines.

- Les attaques par injection SQL ciblent la couche base de données en exploitant les vulnérabilités des requêtes SQL. Les attaquants injectent un code SQL malveillant dans les champs de saisie, ce qui incite l'application à exécuter des opérations de base de données non souhaitées. Cela peut conduire à un accès non autorisé aux données, à une manipulation ou même à une perte de données.

- Les attaques par scripts intersites, quant à elles, se concentrent sur la couche d'application web. Les attaquants injectent des scripts malveillants dans le contenu généré par l'utilisateur ou dans les champs de saisie. Lorsque des utilisateurs peu méfiants interagissent avec l'application compromise, ces scripts s'exécutent dans leur navigateur, ce qui permet aux attaquants de voler des informations sensibles, de détourner des sessions ou de défigurer des sites web.

Ces deux attaques présentent des risques importants pour la sécurité et l'intégrité des applications web, et les développeurs doivent mettre en œuvre une validation des entrées et des requêtes paramétrées appropriées pour atténuer ces vulnérabilités.

Comment prévenir les attaques de type CSRF?

Plusieurs mesures peuvent être prises pour prévenir les attaques CSRF :

- Protection par jeton: Utiliser un jeton unique pour chaque utilisateur, qui est inclus dans chaque demande faite par cet utilisateur. Le serveur peut alors vérifier l'authenticité du jeton, ce qui garantit que la demande est légitime.

- ID de session aléatoires: Générer un identifiant de session aléatoire pour chaque utilisateur et l'inclure dans toutes ses demandes. En validant l'identifiant de session côté serveur, celui-ci peut confirmer la légitimité de la demande.

- Cookies SameSite: Définissez l'attribut SameSite pour les cookies en mode "Strict" ou "Lax". Cela empêche les cookies d'être envoyés dans des requêtes intersites, réduisant ainsi le risque d'attaques CSRF.

- Politique de référencement: Mettre en œuvre une politique de référence stricte qui limite les informations envoyées dans l'en-tête Referer. En réduisant l'exposition des données sensibles, les attaques CSRF peuvent être minimisées.

- Jetons anti-CSRF: Mettez en œuvre des jetons anti-CSRF supplémentaires dans les formulaires ou les appels d'API pour renforcer la sécurité contre les demandes malveillantes.

Rappelez-vous que l'utilisation d'une combinaison de ces mesures préventives renforce votre défense contre les attaques CSRF.

Quelle est la différence entre CSS et CSRF?

La différence entre CSS (Cross-Site Scripting) et CSRF (Cross-Site Request Forgery) réside dans leur impact et leurs vecteurs d'attaque.

- CSS :

- Vulnérabilité : Permet l'injection de code malveillant dans une page web.

- Impact : Code exécuté par les victimes, entraînant le vol d'informations ou la prise de contrôle de l'ordinateur.

- Vecteur d'attaque : Cible les champs de saisie de l'utilisateur ou les zones où des données non fiables sont affichées.

- CSRF :

- Vulnérabilité : Force un utilisateur à effectuer des actions non désirées sans son consentement.

- Impact : Peut entraîner des transactions non autorisées, la manipulation de données ou la compromission d'un compte.

- Vecteur d'attaque : Exploite la confiance entre le navigateur d'un utilisateur et un site web de confiance.

Les deux vulnérabilités présentent des risques pour les applications web mais ont des méthodes et des conséquences distinctes. Comprendre ces différences permet d'atténuer efficacement les risques associés.

Le XSS est-il une attaque par injection?

Oui, Scripts intersites (XSS) est en effet une attaque par injection. Dans ce type d'attaque, un adversaire insère des fichiers un code malveillant dans une page web ou une application. L'objectif est de tromper les utilisateurs qui ne se doutent de rien et de les amener à accéder à la page compromise ou à cliquer sur un lien manipulé. Une fois que le navigateur web de l'utilisateur exécute le code injecté, il peut en résulter des conséquences néfastes pour l'utilisateur et l'organisation concernée.

Les attaques XSS se présentent sous différentes formes, telles que XSS persistant et XSS réfléchi chacun ayant ses propres caractéristiques. Malgré ces variations, le principe de base reste le même : l'exécution non autorisée d'un code malveillant sur le navigateur d'une victime, ce qui peut entraîner le vol de données, le détournement de comptes, la défiguration de pages web ou la propagation de logiciels malveillants.

La protection contre les attaques XSS nécessite une la validation des entrées, l'encodage de sortie et sensibilisation à la sécurité afin de réduire le risque d'exploitation.

CORS empêche-t-il le CSRF?

CORS (Cross-Origin Resource Sharing) n'empêche pas les attaques CSRF (Cross-Site Request Forgery). Bien que CORS facilite les requêtes AJAX inter-domaines en permettant aux navigateurs de faire des requêtes vers d'autres domaines, il ne fournit pas de protection inhérente contre les attaques CSRF. Les attaques CSRF se produisent lorsqu'un attaquant incite le navigateur d'un utilisateur à faire une demande non intentionnelle à un site web cible, souvent en exploitant la session authentifiée de l'utilisateur. Pour atténuer les attaques CSRF, des mesures supplémentaires telles que les jetons CSRF ou les cookies de double soumission doivent être mises en œuvre par les applications web. Ces mesures garantissent que les requêtes proviennent de la source prévue et aident à prévenir les actions non autorisées au nom de l'utilisateur.

L'encodage HTML empêche-t-il les XSS?

Oui, l'encodage HTML est une méthode efficace pour prévenir les attaques de type Cross-Site Scripting (XSS). En codant les caractères spéciaux dans une page web, l'encodage HTML garantit qu'ils ne sont pas interprétés comme du code script par le navigateur. Cela signifie que même si un attaquant injecte un code malveillant, celui-ci sera traité comme du texte brut et ne sera pas exécuté sur l'ordinateur de l'utilisateur. Le codage HTML est une mesure de sécurité cruciale qui permet de se prémunir contre les dommages potentiels causés par les attaques XSS.

Points clés à retenir :

- L'encodage HTML protège contre les attaques XSS.

- Les caractères spéciaux sont codés pour éviter qu'ils ne soient interprétés comme du code script.

- Le code malveillant injecté par les attaquants sera traité comme du texte en clair.