Qu'est-ce que le Cross-Site Scripting?

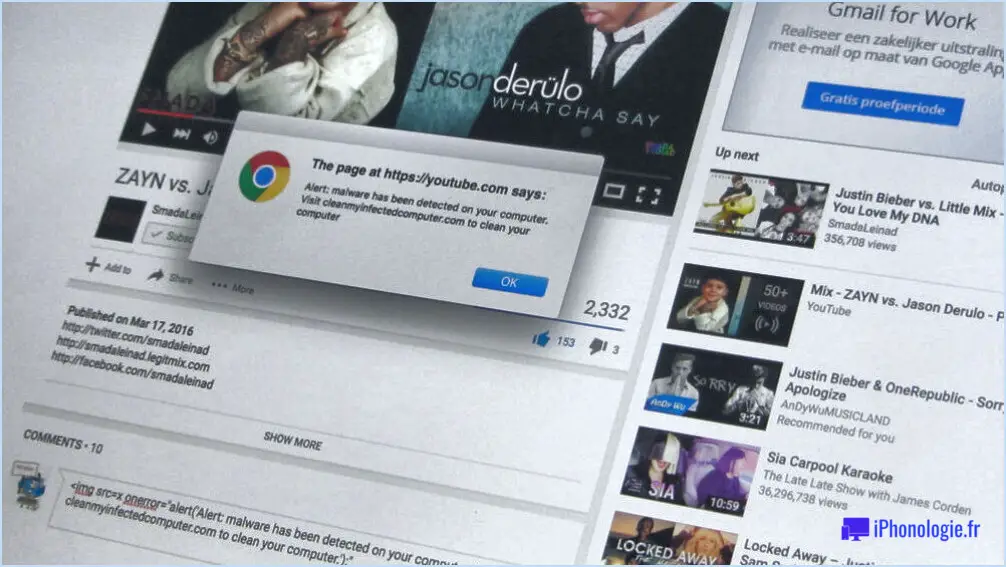

Le cross-site scripting (XSS) est une vulnérabilité importante qui constitue une menace pour les applications web et leurs utilisateurs. Elle permet à des acteurs malveillants d'injecter et d'exécuter des scripts nuisibles dans des pages web auxquelles accèdent d'autres utilisateurs. Lorsqu'un site web vulnérable est visité, le script injecté s'exécute comme s'il s'agissait d'une partie légitime de la page, ce qui donne lieu à divers exploits potentiels.

L'impact du XSS peut être grave, car il permet aux attaquants de compromettre la sécurité et la vie privée des utilisateurs. En injectant des scripts malveillants, les attaquants peuvent obtenir un accès non autorisé à des données sensibles, telles que des identifiants de connexion, des informations personnelles ou des données financières. Ces informations peuvent ensuite être exploitées à des fins d'usurpation d'identité, d'accès non autorisé à un compte ou d'activités frauduleuses.

En outre, XSS permet aux attaquants d'exécuter des commandes arbitraires sur le navigateur de la victime. Cela signifie qu'ils peuvent manipuler les fonctionnalités du site web, rediriger les utilisateurs vers des sites web malveillants ou même diffuser des logiciels malveillants. En prenant le contrôle du navigateur de l'utilisateur, les attaquants peuvent potentiellement mener d'autres attaques ou compromettre l'intégrité du système de l'utilisateur.

Il existe différents types d'attaques XSS qui peuvent être exploitées en fonction de la vulnérabilité présente dans l'application web ciblée. Il s'agit notamment de

- XSS réfléchi: Dans ce type d'attaque, le script malveillant est intégré dans une URL ou un formulaire, qui est ensuite renvoyé à l'utilisateur par le site web. Lorsque l'utilisateur interagit avec l'URL ou le formulaire manipulé, le script s'exécute dans son navigateur.

- XSS stocké: Également connue sous le nom de XSS persistant, cette attaque implique l'injection d'un script malveillant qui est stocké en permanence sur le serveur du site web ciblé. Chaque fois qu'un utilisateur accède à la page concernée, le script est récupéré et exécuté, ce qui constitue une menace permanente.

- XSS basé sur le DOM: Ce type de XSS se produit lorsque le script malveillant manipule le modèle d'objet du document (DOM) d'une page web. L'attaque a un impact direct sur le comportement dynamique de la page, ce qui la rend difficile à détecter et à atténuer.

Pour prévenir les attaques XSS, les développeurs doivent mettre en œuvre des pratiques de codage sécurisées et respecter les directives établies. Cela inclut la validation et l'assainissement des entrées pour s'assurer que les données fournies par l'utilisateur sont correctement traitées et ne s'exécutent pas en tant que code. En outre, l'utilisation de techniques de codage de sortie permet d'éviter l'exécution involontaire de contenu généré par l'utilisateur.

En conclusion, le cross-site scripting est une vulnérabilité qui permet aux attaquants d'injecter et d'exécuter des scripts malveillants sur des pages web consultées par d'autres utilisateurs. Elle représente un risque important pour la sécurité et la vie privée des personnes, car elle permet l'accès non autorisé à des données, l'exécution de commandes arbitraires et le détournement du navigateur. Les développeurs web doivent rester vigilants et mettre en œuvre des mesures de sécurité solides pour atténuer les menaces XSS et protéger les utilisateurs contre des dommages potentiels.

Quelle est la différence entre les attaques par scripts intersites et les attaques par injection de code SQL?

Les attaques par scripts intersites (XSS) et par injection SQL sont toutes deux des vulnérabilités courantes des applications web, mais elles diffèrent par leurs méthodes et leur impact.

- Cible de l'injection: Les attaques XSS ciblent les pages web et injectent du code malveillant, tandis que les attaques par injection SQL ciblent les bases de données et injectent des commandes SQL.

- Objectif: XSS vise à manipuler les interactions de l'utilisateur sur un site web, à voler des informations sensibles ou à diffuser des logiciels malveillants. L'injection SQL, quant à elle, cible la base de données de l'application pour obtenir un accès non autorisé, modifier des données ou extraire des informations précieuses.

- Type de charge utile: Les attaques XSS injectent des scripts ou du code HTML malveillants, qui sont exécutés par le navigateur de la victime. Les attaques par injection SQL injectent des requêtes ou des commandes SQL qui sont exécutées par le serveur de base de données de l'application.

- Composants affectés: Les attaques XSS exploitent des vulnérabilités dans le code côté client d'un site web, y compris HTML, JavaScript et la validation des entrées utilisateur. Les attaques par injection SQL exploitent les vulnérabilités du code côté serveur d'une application responsable de l'interaction avec les bases de données.

- Impact: Les attaques XSS peuvent conduire au détournement de session, à la défiguration de pages web, au vol de cookies ou à la diffusion de contenu malveillant à d'autres utilisateurs. Les attaques par injection SQL peuvent entraîner un accès non autorisé aux données, une manipulation des données, une fuite de données, voire la compromission complète de l'application et de la base de données sous-jacente.

Pour réduire ces risques, les développeurs doivent mettre en œuvre des techniques appropriées de validation et d'assainissement des entrées, utiliser des requêtes paramétrées et des mécanismes de sécurité tels que l'encodage des sorties et les pare-feu d'application web.

Quels sont les deux types d'attaques intersites?

Les deux types d'attaques intersites sont les suivants Les scripts intersites (XSS) et Falsification des requêtes intersites (CSRF).

- Écriture croisée sur le site (XSS) : Cette attaque consiste à injecter un code malveillant dans une page web. L'attaquant exploite les vulnérabilités du site web cible, ce qui lui permet d'exécuter ses propres scripts sur les navigateurs des utilisateurs. Ce faisant, il peut voler des informations sensibles, manipuler le contenu du site web ou détourner les sessions des utilisateurs. Les attaques XSS peuvent être classées comme suit XSS stocké, XSS réfléchi ou XSS basé sur le DOM selon l'endroit où le code malveillant est stocké ou la manière dont il est exécuté.

- Falsification de requête intersite (CSRF) : Dans cette attaque, l'utilisateur est amené à effectuer à son insu une action involontaire sur un site web cible. L'attaquant crée une requête malveillante qui semble légitime et convainc l'utilisateur de l'exécuter, généralement par le biais de techniques d'ingénierie sociale. Cela peut conduire à des actions telles que l'envoi de formulaires, le transfert de fonds ou la modification des paramètres d'un compte à l'insu de l'utilisateur ou sans son consentement.

Il est essentiel que les développeurs et les utilisateurs soient conscients de ces attaques afin de mettre en œuvre des mesures de sécurité appropriées et de se protéger contre les menaces potentielles.

Le XSS se produit-il côté client ou côté serveur?

Le XSS (Cross-Site Scripting) peut se produire dans deux contextes différents, en fonction de l'exécution du code malveillant. Lorsque le code est exécuté par le navigateur de l'utilisateur, le XSS est classé comme suit côté client. Cela signifie que la vulnérabilité se situe dans l'environnement du client. En revanche, si l'attaquant injecte le code dans la réponse du serveur, le XSS est alors considéré comme côté serveur. Dans ce scénario, la responsabilité de la vulnérabilité incombe à l'implémentation côté serveur. Il est important de noter que la compréhension de ces distinctions permet de déterminer les mesures d'atténuation appropriées pour se protéger contre les attaques XSS.

Quelle est la fréquence des attaques XSS aujourd'hui?

La fréquence des attaques XSS (Cross-Site Scripting) varie aujourd'hui en fonction de nombreux facteurs, notamment le type de site web, les pratiques de codage et les mesures de sécurité en place. Toutefois, il convient de noter que les attaques XSS sont de plus en plus fréquentes. Pour protéger votre site web, il est essentiel de rester informé des risques potentiels et de mettre en œuvre des mesures de protection de manière proactive. Ces mesures comprennent des pratiques telles que la validation des entrées, l'encodage des sorties et l'utilisation de bibliothèques ou de cadres de sécurité. En accordant la priorité à la sécurité et en restant vigilant, vous pouvez atténuer les risques associés aux attaques XSS.

Qu'est-ce que l'injection CSS?

Injection CSS est une vulnérabilité qui permet aux attaquants d'injecter un code CSS malveillant dans une application, ce qui leur permet d'exploiter les vulnérabilités ou de voler les données des utilisateurs. L'attaque peut être menée en incitant les utilisateurs à cliquer sur un lien ou en intégrant le code malveillant dans des courriels ou des sites web.

Les feuilles de style CSS peuvent-elles constituer un risque pour la sécurité?

Oui, les feuilles de style CSS peuvent constituer un risque pour la sécurité. risque pour la sécurité s'il n'est pas utilisé correctement. Par exemple, lorsque vous incluez un fichier CSS externe sur votre site web, il est possible que quelqu'un modifie son contenu pour y injecter du code malveillant. Toutefois, en prenant les précautions qui s'imposent et en protégeant votre site, le CSS peut s'avérer un outil très efficace pour renforcer la sécurité.

La même origine empêche-t-elle les XSS?

Oui, même origine empêche Les scripts intersites (XSS) les attaques de type Cross-Site Scripting (XSS). En appliquant la norme politique de la même origine les scripts provenant d'un domaine ne peuvent pas accéder aux données ou interagir avec les scripts d'un autre domaine. Cette mesure de sécurité sert de barrière de protection, empêchant les scripts malveillants de compromettre les données de l'utilisateur ou d'exécuter des activités nuisibles. La même origine limite effectivement la portée des scripts, ce qui réduit le risque d'accès non autorisé et garantit une navigation plus sûre. En maintenant des frontières strictes entre les domaines, la politique de la même origine joue un rôle crucial dans l'atténuation des vulnérabilités XSS et l'amélioration de la sécurité globale.

Quelles sont les similitudes entre SQL et XSS?

SQL et XSS présentent des similitudes en tant que méthodes d'attaque des applications web.

- Cibles des attaques: SQL cible les base de données dans le but de manipuler ou d'extraire des données, tandis que XSS cible la base de données l'utilisateur en injectant des scripts malveillants dans le site web.

- Préjudice potentiel: Les deux posent des risques sérieux, SQL pouvant exposer des données sensibles, et XSS compromettant les sessions des utilisateurs ou propageant des logiciels malveillants.

- Vulnérabilité des applications web: SQL exploite des champs d'entrée mal assainis, tandis que XSS exploite un codage de sortie inadéquat.

- Impact: Si elles réussissent, ces deux attaques peuvent gravement compromettre l'intégrité et la réputation du site web.

Les développeurs web doivent donner la priorité aux mesures de sécurité pour se défendre efficacement contre ces menaces.