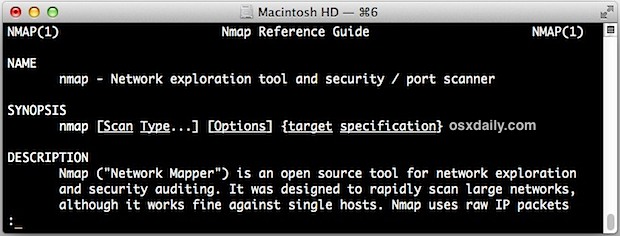

Nmap pour Mac OS X explore les réseaux, scanne les ports, et plus

Nmap est un puissant utilitaire de découverte de réseau en ligne de commande qui vous permet d'examiner l'inventaire du réseau, la réponse et le temps de fonctionnement des hôtes, et d'effectuer des audits de sécurité par le biais de scanners de ports, de la détection des systèmes d'exploitation et des pare-feu, etc. Bien qu'il soit gratuit (et open source) et livré avec de nombreuses versions de linux, il n'est pas livré en standard avec les installations de Mac OS X, et doit donc être installé séparément. Nmap est généralement assez avancé, mais il possède de nombreuses applications utiles, même pour ceux d'entre nous qui ne sont pas des administrateurs de réseau ou des professionnels de la sécurité, et il peut également être utile pour des tâches simples de configuration du réseau et de dépannage.

Lors de l'installation de nmap, vous aurez également la possibilité d'installer la suite complète d'utilitaires de découverte de réseaux, y compris ncat, zenmap (nécessite X11), ndiff et nping. Ce sont tous des outils utiles, il est donc conseillé de les installer en cours de route.

Comment installer Nmap pour Mac OS X

Utiliser l'installateur DMG est le moyen le plus simple, mais vous pouvez aussi construire nmap vous-même à partir des sources ou l'obtenir par quelque chose comme le Homebrew ou MacPorts.

Pour télécharger l'installateur dmg pour nmap via nmap.org :

- Accéder à nmap pour Mac OS X (gratuit)

- Installez via le dmg, assurez-vous de faire un clic droit et de choisir "Open" pour contourner l'avertissement du Gatekeeper si celui-ci est toujours activé

- Installez la suite nmap complète, ou choisissez d'installer ncat, ndiff, nping, etc. de manière sélective

Pour installer Nmap sur Mac avec Homebrew , il suffit d'exécuter la commande suivante :

brew install nmap

Il n'est pas nécessaire de redémarrer, mais vous devrez rafraîchir ou ouvrir un nouveau terminal pour que nmap se trouve sur votre chemin.

Exemples d'utilisation de Nmap

Nmap fonctionne avec des IP LAN et WAN et a des applications presque infinies, mais nous allons couvrir quelques trucs simples couramment utilisés. Notez qu'il n'est pas rare que très peu d'informations soient rapportées par les machines Mac OS X, en particulier si le pare-feu logiciel a été activé et qu'aucun service de partage n'est activé. D'autre part, le balayage d'un PC Windows ou d'un réseau de machines Windows vous donnera souvent une énorme quantité d'informations et révélera de nombreux services, même si le pare-feu Windows est activé.

Trouver les ports ouverts sur Localhost

Nmap permet de savoir très facilement quels sont les ports ouverts sur localhost (c'est-à-dire sur votre ordinateur) :

nmap localhost

Vous pourriez voir quelque chose comme ce qui suit rapporté :

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

445/tcp open microsoft-ds

548/tcp open afp

6817/tcp ouvert inconnu

Cela vous permet de savoir que SSH/SFTP, HTTP, Samba et le protocole Apple File Sharing sont tous ouverts sur le Mac localhost, et indique sous quels ports ils fonctionnent.

Pour un Mac, le fait de basculer entre différentes options directement dans le panneau "Partage des préférences système" aura un impact direct sur ce que vous voyez en cours d'exécution, qu'il s'agisse d'activer le serveur SSH et SFTP et d'activer la connexion à distance, d'activer et de désactiver le partage de fichiers pour Mac ou Windows ou les deux, le partage d'écran, ou quoi que ce soit d'autre. Par ailleurs, si vous avez démarré un serveur web local à un moment donné (même le serveur http python super rapide), vous verrez également ceux qui sont en cours d'exécution.

Scanner et répertorier une série d'IP de réseaux locaux

Vous pouvez également trouver des informations sur d'autres machines sur votre réseau local. Nous supposerons que votre réseau local a une plage d'adresses IP allant de 192.168.0.1 à 192.168.0.25, modifiez ces numéros selon les besoins :

nmap -sP 192.168.0.1-25

Si vous ne connaissez pas la portée, vous pouvez également utiliser des jokers :

nmap 192.168.0.*

Scanner et détecter les systèmes d'exploitation

En utilisant le même concept de plage IP que ci-dessus, vous pouvez essayer de découvrir quels systèmes d'exploitation et leurs versions associées fonctionnent sur les machines en réseau. Cela ne fonctionne pas toujours, mais il n'y a aucun mal à essayer :

nmap -O 192.168.0.1-5

Si rien n'est signalé (ce qui n'est pas rare), vous pouvez essayer d'utiliser le drapeau -osscan-guess pour essayer de deviner quel système d'exploitation fonctionne en fonction des services détectés :

nmap --osscan-guess 192.168.0.2

Utilisation de Nmap avec d'autres serveurs DNS et Trace Route

Nmap est également très utile pour dépanner les connexions Internet, les problèmes de WAN et les ressources disponibles au public, et il peut être utile pour déterminer si un problème de réseau est votre réseau, un fournisseur d'accès Internet ou un autre endroit. En utilisant les indicateurs -traceroute et -dns-servers, vous serez en mesure de déterminer ce qui se passe et où, et ce dernier est particulièrement utile si vous avez des difficultés à accéder à certaines IP distantes mais que vous n'êtes pas sûr que l'hôte soit réellement indisponible ou que ce soit vos serveurs DNS qui posent problème.

Le drapeau -dns-servers a priorité sur les paramètres DNS du système pour cette analyse. Ici, nous utiliserons nmap pour scanner les DNS alternatifs (les serveurs DNS de Google utilisés dans l'exemple) de yahoo.com :

nmap --dns-servers 8.8.8.8 yahoo.com

Dans cet exemple, si yahoo.com est en direct via le DNS alternatif mais que vous n'y avez pas accès sans spécifier les serveurs -dns, vous pouvez avoir un problème avec les serveurs DNS que vous utilisez plutôt qu'avec l'hôte lui-même.

L'indicateur -traceroute intègre la capacité familière de tracer un itinéraire dans le scan, notez que cela doit être exécuté comme root through sudo :

sudo nmap --traceroute yahoo.com

Plus de ressources

Nmap a beaucoup plus à offrir que ce que nous mentionnons ci-dessus, vous pouvez voir la liste complète des commandes et drapeaux possibles en tapant :

nmap --help

Ou en appelant la page du manuel :

man nmap

Si vous souhaitez en savoir plus, le site web nmap regorge également de ressources et propose une documentation complète .