Comment filtrer l'historique HTTP dans Burp Suite?

Pour filtrer l'historique HTTP dans Burp Suite, procédez comme suit :

- Ouvrez l'application Burp Suite et accédez à l'onglet « Historique » dans la barre de navigation.

- Dans l'onglet « Historique », vous trouverez la section « Options de filtrage ». Cliquez dessus pour faire apparaître les options de filtrage.

- Parmi les options de filtrage disponibles, sélectionnez « HTTP ». Cela vous permettra de filtrer spécifiquement les éléments liés à HTTP dans l'historique.

- Une fois que vous avez sélectionné le filtre « HTTP », la liste de l'historique HTTP s'affiche. Cette liste contient toutes les demandes et réponses HTTP enregistrées.

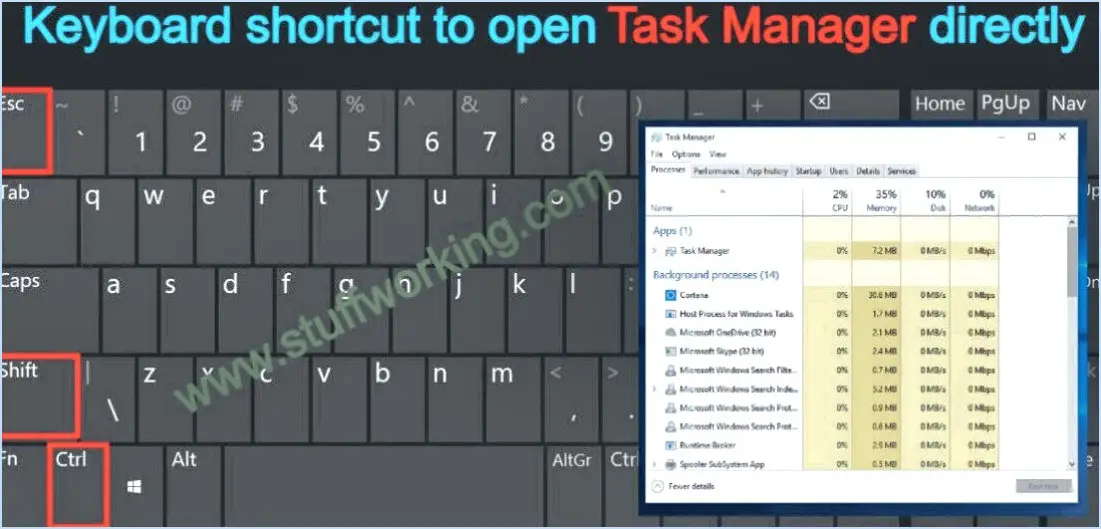

- Pour filtrer les éléments de l'historique HTTP, parcourez soigneusement la liste et identifiez ceux que vous souhaitez inclure dans votre filtre. Vous pouvez maintenir la touche « Ctrl » (ou « Commande » sur Mac) enfoncée et cliquer sur plusieurs éléments pour les sélectionner.

- Après avoir sélectionné les éléments souhaités, le filtre se met automatiquement à jour pour n'afficher que les entrées de l'historique HTTP sélectionnées.

- Vous pouvez encore affiner votre filtre en utilisant d'autres options disponibles telles que la recherche, le tri et l'application de différents critères pour réduire les résultats affichés.

- Lorsque vous travaillez avec l'historique filtré, n'oubliez pas que les éléments non sélectionnés ne sont pas définitivement supprimés ; ils sont simplement cachés jusqu'à ce que vous effaciez le filtre ou que vous sélectionniez d'autres éléments.

L'utilisation du filtre d'historique Burp de cette manière vous permet de vous concentrer sur des interactions HTTP spécifiques et de rationaliser votre processus d'analyse. Cela est particulièrement utile lorsque vous traitez un grand nombre de demandes et de réponses enregistrées, car cela vous permet d'identifier les informations exactes dont vous avez besoin.

En résumé, pour filtrer l'historique HTTP dans Burp Suite, accédez aux « Options de filtre » dans l'onglet « Historique », sélectionnez le filtre « HTTP », puis choisissez les éléments spécifiques que vous souhaitez inclure dans votre filtre à partir de la liste de l'historique HTTP. Cette fonction améliore l'efficacité de l'analyse et de la compréhension des interactions entre vos applications et le serveur.

Comment filtrer un burp dans la portée?

Le filtrage d'un burp dans le champ d'application fait appel à diverses techniques pour affiner votre sélection. Une méthode efficace consiste à utiliser une requête LINQ. Pour ce faire, utilisez l'extrait de code suivant :

var burpsInScope = from b in context.Burps where b.Type == "Breath" select b;Ce code extrait rots du contexte en fonction des critères spécifiés, en l'occurrence les rots de type « Breath ». Par ailleurs, l'objet Où peut être utilisée comme indiqué ci-dessous :

var burpsInScope = context.Burps.Where(b => b.Type == "Breath");Les deux approches facilitent le filtrage précis des burps dans le champ d'application souhaité.

Qu'est-ce qu'un proxy dans Burp Suite?

Proxy dans Burp Suite fait référence à une fonctionnalité essentielle permettant l'interception des requêtes et des réponses. Dans le cadre de la boîte à outils de Burp Suite, la fonction Proxy permet une transmission transparente des demandes et des réponses pour les applications. Lorsqu'il est activé, Burp Suite agit comme un intermédiaire, relayant les demandes de votre système à l'application cible. En conséquence, l'application répond à Burp Suite, qui vous renvoie la réponse. Cette fonctionnalité permet d'avoir un aperçu de la communication entre votre système et l'application, ce qui facilite la détection et l'analyse des vulnérabilités. La fonction Proxy dans Burp Suite est crucial pour les évaluations de sécurité, car il permet une évaluation complète des interactions entre les réseaux.

Comment configurer une Burp Suite dans Chrome?

Pour configurer Burp Suite dans Chrome :

- Ouvrez Chrome et cliquez sur les trois lignes horizontales dans le coin supérieur droit.

- Choisissez « Paramètres » dans le menu.

- Cliquez sur « Burp » dans la colonne de gauche de la page des paramètres.

- Dans la fenêtre Burp, sélectionnez « Configurer ».

- Suivez les autres invites pour terminer la configuration.

Le burp peut-il intercepter HTTPS?

Oui, burp intercept HTTPS trafic. Cependant, il est pas recommandé en raison des risques potentiels de fuite de données risques.

Comment effectuer un balayage dans Burp Suite Community Edition?

Pour lancer une analyse à l'aide de Burp Suite Community Edition, procédez comme suit :

- Ouvrez Burp Suite : Lancez l'application sur votre système.

- Accéder au menu des fichiers : Cliquez sur le menu « Fichier » situé dans le coin supérieur gauche de l'interface.

- Importer le scanner : Dans le menu déroulant, choisissez « Importer un scanner ».

- Sélectionnez le fichier : Dans la fenêtre suivante, choisissez le fichier spécifique que vous avez l'intention d'analyser. Assurez-vous que le fichier est correctement configuré et qu'il représente la cible que vous souhaitez analyser.

- Lancez l'analyse : Une fois le fichier sélectionné, cliquez sur le bouton « Démarrer l'analyse » pour lancer le processus d'analyse. Burp Suite procède alors à l'analyse du fichier sélectionné pour y déceler les vulnérabilités.

Rappelez-vous que ce processus vous permet d'identifier efficacement les failles de sécurité et les vulnérabilités potentielles dans le fichier choisi. En respectant ces étapes, vous pouvez tirer le meilleur parti des capacités d'analyse de Burp Suite Community Edition.

Quelle est la tâche du contrôle de commentaire lors de l'interception d'une requête de Burp Suite?

Les contrôle des commentaires dans l'interception d'un Suite Burp implique la garantie d'un traitement approfondi de la aseptisation de toutes les demandes et d'éliminer toute charge utile malveillante. Il s'agit d'examiner et de modifier les demandes entrantes afin de protéger l'application contre les menaces de sécurité potentielles.

Que se passe-t-il lorsque l'interception est désactivée dans Burp Suite?

Lorsque l'interception est désactivée dans Burp Suite Intercept est désactivée dans Burp Suite, cela concerne les scénarios dans lesquels vous utilisez la fonction proxy est désactivée dans Burp Suite, elle concerne les scénarios dans lesquels vous utilisez la fonction de proxy. Dans ce mode, Burp Suite n'intercepte pas activement et ne manipule pas le trafic entre votre navigateur et le serveur cible. Au lieu de cela, il laisse le trafic circuler sans entrave. Cela peut être utile pour des tâches telles que l'analyse passive ou l'observation du comportement du trafic sans apporter de modifications. Cependant, n'oubliez pas que l'interception et la modification actives sont essentielles pour les tâches telles que les tests de sécurité manuels et l'identification des vulnérabilités.

Quel outil fait partie de la suite Burp?

La suite d'outils Burp comprend Burp Proxy, Burp Suite Scanner et Répétiteur de Burp Suite.