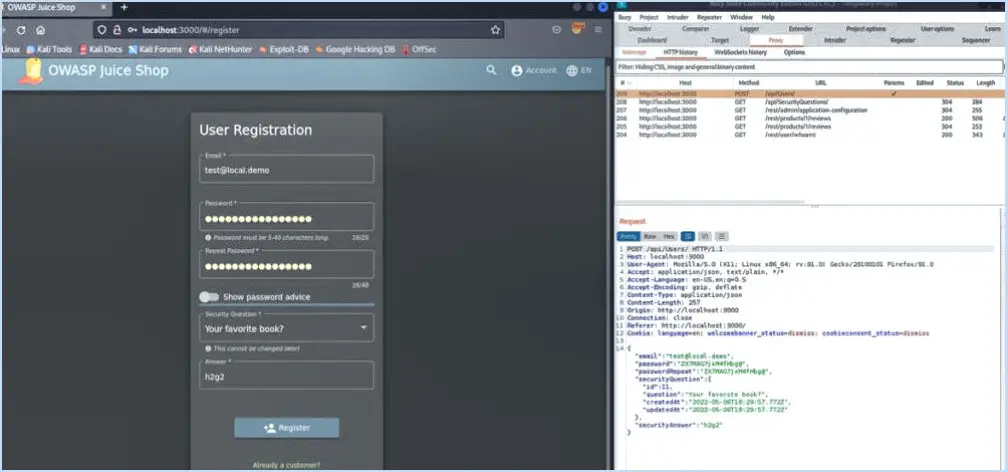

Comment utiliser Burp Suite Intruder pour tester des champs Web potentiellement vulnérables?

Pour utiliser efficacement Burp Suite Intruder afin de tester les champs Web potentiellement vulnérables, suivez ces instructions étape par étape afin de garantir une évaluation complète de la sécurité de votre application cible :

- Ouvrez Burp Suite : Lancez l'application Burp Suite et accédez à son interface principale.

- Naviguez jusqu'à Intruder : Dans l'interface de Burp Suite, localisez et cliquez sur le bouton « Intruder » situé dans la barre d'outils principale. Cette action vous conduira au module Intruder, un outil puissant permettant d'automatiser divers scénarios d'attaque.

- Sélectionnez Web Attack : Une fois dans le module Intruder, concentrez-vous sur les onglets présents dans la navigation supérieure. Cliquez sur l'onglet « Attaque Web », qui est conçu spécifiquement pour effectuer des attaques et des évaluations liées au Web.

- Choisissez le champ cible : Dans la fenêtre « Attaque Web », vous trouverez différentes sections qui vous permettront de configurer votre attaque. Dans ce cas, concentrez-vous sur la section « Champs ». Vous y trouverez une liste de champs extraits de la requête HTTP que vous souhaitez évaluer. Ces champs peuvent être des formulaires de saisie, des barres de recherche ou tout autre élément interactif de la page web. Sélectionnez soigneusement le champ cible spécifique que vous soupçonnez d'être vulnérable à l'exploitation.

- Configurez les charges utiles : Après avoir sélectionné le champ cible, portez votre attention sur la section « Payloads ». C'est là que vous définissez les données que vous souhaitez injecter dans le champ choisi au cours de l'attaque. Vous pouvez personnaliser le type, la source et la valeur de la charge utile en fonction de vos objectifs de test. Burp Suite propose diverses options de charge utile, telles que des listes de charges utiles courantes, des nombres, des caractères, etc.

- Lancez l'attaque : Une fois les charges utiles définies, passez à la section « Options ». Vous pouvez y affiner les paramètres de l'attaque, notamment le nombre de requêtes, les délais et le traitement des réponses. Ajustez ces paramètres en fonction de votre stratégie de test.

- Lancez l'attaque : Une fois que vous avez configuré les charges utiles et les options d'attaque, il est temps de lancer l'attaque. Cliquez sur le bouton « Start Attack » situé dans le coin inférieur droit de la fenêtre Intruder.

- Analyser les résultats : Au fur et à mesure que l'attaque progresse, Burp Suite Intruder envoie automatiquement les charges utiles spécifiées au champ cible et capture les réponses. Surveillez les résultats en temps réel, à la recherche d'un comportement inhabituel, de messages d'erreur ou de résultats inattendus. Cette analyse vous aidera à identifier les vulnérabilités potentielles.

En suivant ces étapes méticuleuses, vous pouvez exploiter tout le potentiel de Burp Suite Intruder pour examiner minutieusement les champs Web potentiellement vulnérables dans votre application cible. N'oubliez pas de documenter vos résultats et d'itérer avec différentes charges utiles et configurations d'attaque afin d'évaluer de manière exhaustive la sécurité des champs identifiés.

Quels types de vulnérabilités Burp Suite peut-il détecter?

Burp Suite est capable d'identifier une série de vulnérabilités critiques, telles que les scripts intersites (XSS), l'injection failles, Authentification brisée et gestion de la session faiblesses, Validation insuffisante de l'entrée de l'utilisateur, et Mauvaise configuration de la sécurité de sécurité.

Quelle est l'utilité de l'intrus dans Burp Suite?

Les Intrus de Burp Suite joue un rôle crucial dans l'analyse de l'information. l'empreinte digitale de la cible et l'extraction de l'utilisateur de l'utilisateur à partir des données de session capturées. Ses principales fonctions sont les suivantes

- Prise d'empreintes digitales: L'intrus aide à identifier les vulnérabilités de la cible en analysant ses réponses à différentes charges utiles.

- Extraction de mots de passe: Il permet de tester la sécurité des mots de passe en essayant diverses combinaisons et modèles pour mettre en évidence les mots de passe faibles.

- Attaques automatisées: Intruder automatise les attaques répétitives, améliorant ainsi l'efficacité et la précision de l'identification des vulnérabilités.

- Charges utiles personnalisables: Les utilisateurs peuvent définir et adapter les charges utiles à des scénarios d'attaque spécifiques, en s'adaptant à diverses cibles.

- Modèles d'attaque: Il facilite l'application de modèles d'attaque, de dictionnaires et de jeux de caractères pour des tests complets.

- Analyse des réponses: Cet outil permet d'analyser les réponses et de détecter les anomalies et les faiblesses potentielles.

En résumé, Intruder in Burp Suite est un outil polyvalent qui permet d'évaluer en profondeur la posture de sécurité d'une cible en automatisant les tentatives d'attaque et l'extraction des mots de passe, ce qui permet aux professionnels de la cybersécurité d'améliorer l'efficacité de leurs tests.

Comment scanner avec Burp Suite?

Pour numériser avec Burp Suite suivez les étapes suivantes :

- Ouvrez Burp Suite et naviguez jusqu'à la page « Outils » dans le menu « Outils ».

- Choisissez « Scanner de rôts » pour lancer un balayage.

- Sélectionnez si vous souhaitez numériser le l'ensemble du site web ou un une section spécifique.

- Vous pouvez également utiliser la fonction « Burp Proxy » pour analyser les données de l des pages spécifiques de votre site.

Ces méthodes vous permettent d'évaluer en profondeur la sécurité de votre site web et d'identifier les vulnérabilités potentielles.

Quel outil de Burp Suite est utilisé pour configurer les détails de la cible d'une attaque?

L'outil de Burp Suite utilisé pour configurer les détails de la cible d'une attaque est l'outil Attaque par proxy de Burp Suite.

Burp Suite est-il un scanner de vulnérabilité?

Non, Burp Suite ne fonctionne pas comme un scanner de vulnérabilité. Il est réputé pour être un puissant outil de test de la sécurité des applications web, mais son rôle principal consiste à l'évaluation de la vulnérabilité des sites web et les tests de pénétration. Burp Suite offre un éventail de fonctionnalités telles que l'interception et la modification du trafic web, l'exploration des applications web et l'identification des problèmes de sécurité. Cependant, il se distingue des scanners de vulnérabilité traditionnels en fournissant aux professionnels de la sécurité une plateforme complète pour les tests et les analyses manuels. Son approche personnalisable permet aux testeurs d'examiner les applications en profondeur, ce qui le distingue des scanners de vulnérabilité automatisés.

Peut-on forcer les cookies avec Burp Suite?

Oui, Burp Suite permet de le forçage brutal des cookies. Cette approche, bien que réalisable, tend à être inefficace et chronophage en raison de sa nature.

Qu'est-ce qu'un scanner de vulnérabilité de site web?

Un scanner de vulnérabilité de site web est une application logicielle conçue pour analyser méticuleusement les sites web à la recherche de failles de sécurité potentielles. Ces scanners examinent minutieusement le code, les configurations et les composants d'un site afin d'identifier les faiblesses que des acteurs malveillants pourraient exploiter. En détectant des vulnérabilités telles que les injections SQL, les scripts intersites (XSS) et les logiciels obsolètes, ils contribuent à renforcer les défenses d'un site web. Grâce à des évaluations automatisées et systématiques, ces outils jouent un rôle essentiel dans les mesures de sécurité proactives, protégeant les plateformes en ligne des cybermenaces potentielles.