Ophcrack windows 10?

Oui, ophcrack est en effet capable de craquer Windows 10 de Windows 10. Ce logiciel open-source populaire est spécifiquement conçu pour récupérer et craquer les mots de passe sur les systèmes Windows, y compris Windows 10.

Ophcrack utilise une technique appelée l'attaque par table arc-en-ciel pour déchiffrer les mots de passe. Cette technique consiste à pré-calculer et à stocker les hachages cryptographiques de nombreux mots de passe possibles dans une grande base de données appelée table arc-en-ciel. table arc-en-ciel. Lorsque vous exécutez ophcrack, il compare le mot de passe haché sur le système Windows aux entrées de la table arc-en-ciel pour trouver une correspondance et finalement révéler le mot de passe original.

Cependant, il est important de noter que le succès du craquage d'un mot de passe Windows 10 à l'aide d'ophcrack dépend de plusieurs facteurs. Tout d'abord, il dépend de la force du mot de passe lui-même. Les mots de passe plus longs et plus complexes sont généralement plus difficiles à craquer, surtout s'ils comprennent une combinaison de lettres, de chiffres et de caractères spéciaux.

En outre, l'efficacité d'ophcrack peut également être influencée par les paramètres suivants algorithme de cryptage utilisé par le système Windows. Windows 10 inclut différents algorithmes de chiffrement, tels que NTLM et NTLMv2, qui sont plus difficiles à craquer par rapport aux anciennes versions.

En outre, si le système Windows 10 utilise des mesures de sécurité solides telles que l'authentification multifactorielle ou le cryptage BitLocker, ophcrack peut ne pas suffire à craquer le mot de passe. Ces dispositifs de sécurité fournissent une couche supplémentaire de protection, rendant plus difficile l'accès aux outils de craquage de mot de passe.

Dans certains cas, ophcrack peut ne pas être en mesure de craquer un mot de passe Windows 10, même après avoir essayé différents mots de passe ou clés. Cela peut se produire si le mot de passe est particulièrement complexe ou si des mesures de sécurité supplémentaires sont en place.

En résumé, ophcrack est un outil puissant qui peut craquer les mots de passe de Windows 10, mais son succès dépend de divers facteurs tels que la force du mot de passe et l'algorithme de chiffrement utilisé. Bien qu'il soit efficace dans de nombreux cas, il peut ne pas garantir l'accès à tous les systèmes en raison de mesures de sécurité strictes. Il est important d'utiliser les outils de craquage de mots de passe de manière responsable et dans le respect des lois et réglementations applicables.

Comment contourner un mot de passe sur Windows 10 lorsqu'il est verrouillé?

Pour contourner un mot de passe verrouillé sous Windows 10, vous avez plusieurs options à votre disposition :

- Craqueur de mot de passe : L'utilisation d'un outil de craquage de mot de passe peut aider à récupérer le mot de passe sans nécessiter de saisie manuelle. Ces outils utilisent des techniques avancées pour déchiffrer le mot de passe et vous donner accès à votre compte Windows 10.

- Compte Microsoft avec privilèges d'administrateur : Si vous disposez d'un compte Microsoft avec des privilèges d'administrateur lié à votre appareil Windows 10, vous pouvez modifier le mot de passe sans avoir besoin de l'ancien. Il vous suffit de vous connecter avec le compte administrateur, de naviguer jusqu'aux paramètres du compte et de choisir l'option de modification du mot de passe.

N'oubliez pas qu'il est essentiel de faire preuve de prudence et d'utiliser ces méthodes de manière responsable et légale. Il est essentiel de respecter la vie privée et la sécurité d'autrui. Assurez-vous d'avoir l'autorisation nécessaire ou d'être propriétaire de l'appareil avant de tenter de contourner un mot de passe.

ophcrack est-il sûr?

Oui, ophcrack est sûr. Il s'agit d'un outil de récupération de mot de passe libre et gratuit qui a été largement utilisé par les particuliers et les professionnels. Voici quelques raisons pour lesquelles ophcrack est considéré comme une option sûre :

- Source ouverte : Le code source d'Ophcrack est librement accessible, ce qui permet aux utilisateurs d'examiner et de vérifier sa sécurité. Cette transparence réduit le risque de vulnérabilités cachées ou de codes malveillants.

- Des antécédents fiables : Ophcrack existe depuis de nombreuses années et s'est forgé une solide réputation dans la communauté de la sécurité. Il a été largement testé et examiné par des experts, validant ainsi sa sécurité.

- Aucune installation n'est nécessaire : Ophcrack s'exécute directement à partir d'un CD ou d'une clé USB amorçable, ce qui garantit qu'il ne modifie pas le système hôte. Cette approche minimise le risque de conséquences involontaires ou de dommages aux données de l'utilisateur.

Il est important de noter que si ophcrack peut être utilisé en toute sécurité pour l'usage auquel il est destiné, son utilisation sur des systèmes ou des comptes sans autorisation appropriée est illégale et contraire à l'éthique. Respectez toujours les lois et la vie privée des autres lorsque vous utilisez des outils de récupération de mot de passe.

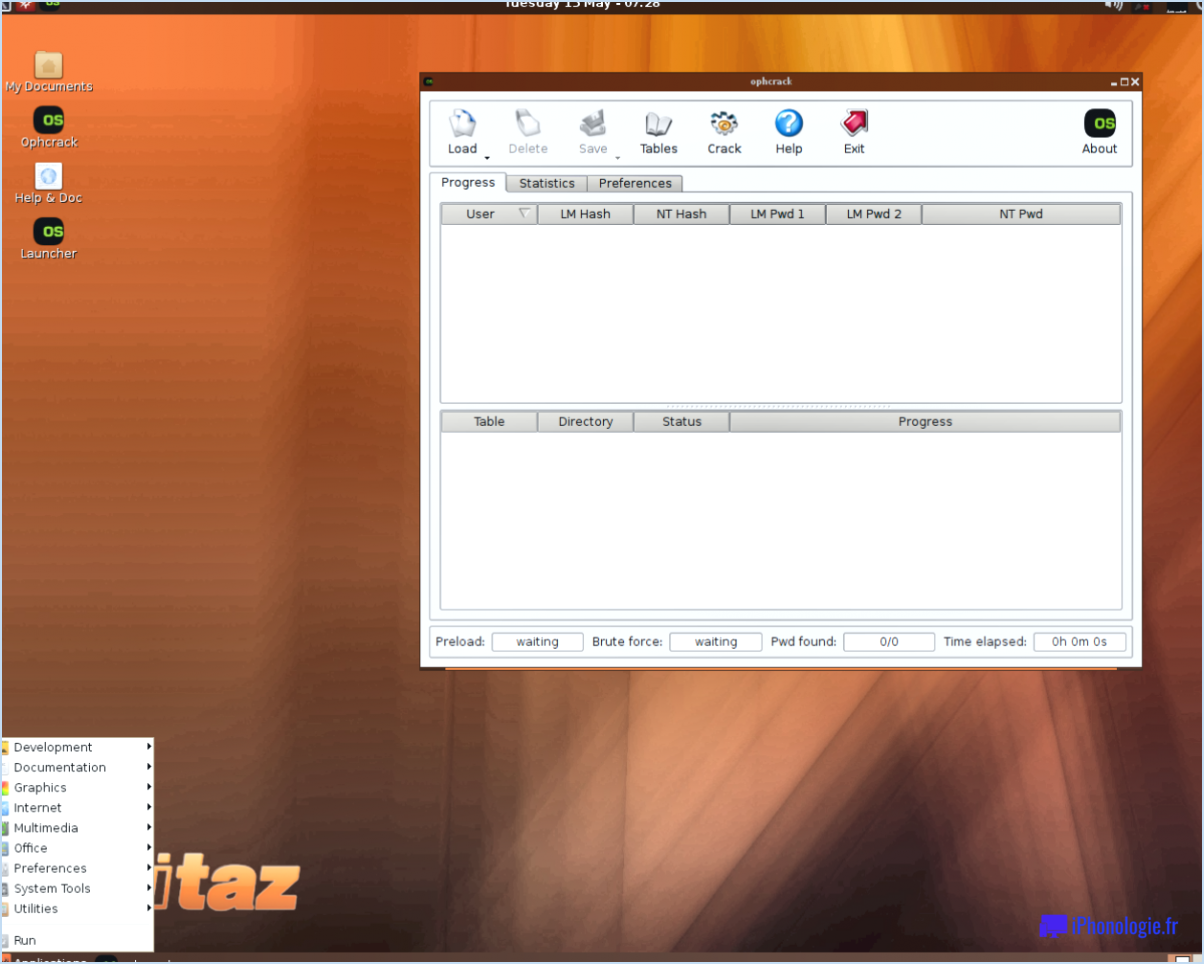

Quel est le nom du système d'exploitation utilisé par le logiciel ophcrack?

Le logiciel ophcrack utilise le système d'exploitation GNU/Linux.

La clé de mot de passe Windows est-elle gratuite?

Non, Windows password Key n'est pas gratuit. Il s'agit d'une solution logicielle payante conçue pour aider les utilisateurs à récupérer ou à réinitialiser leurs mots de passe Windows. Le logiciel offre un moyen pratique et efficace de retrouver l'accès à un compte Windows verrouillé, mais il a un prix. Bien qu'il existe d'autres alternatives gratuites, Windows Password Key nécessite un achat pour déverrouiller toutes ses fonctionnalités et accéder à toutes ses fonctions. Il est important de tenir compte de cet aspect lorsque vous choisissez une solution de récupération de mot de passe pour votre système Windows.

Qu'est-ce que Medusa password cracker?

Medusa est un puissant craqueur de mots de passe conçu pour aider à la récupération de mots de passe pour les sites web et les applications. Grâce à ses capacités avancées, Medusa permet aux utilisateurs de retrouver l'accès à leurs comptes en essayant systématiquement diverses combinaisons de mots de passe. Cet outil polyvalent est couramment utilisé par les professionnels de la sécurité, les administrateurs système et les pirates éthiques pour évaluer la force des mots de passe et identifier les vulnérabilités potentielles.

Les principales caractéristiques de Medusa incluent sa capacité à effectuer des attaques par force brute, des attaques par dictionnaire et des attaques hybrides, ce qui le rend très efficace pour craquer les mots de passe. Il prend en charge de nombreux protocoles tels que HTTP, FTP, SSH et autres, ce qui lui permet de cibler un large éventail de plates-formes. Medusa propose également des options de personnalisation des paramètres d'attaque, tels que la longueur du mot de passe, les jeux de caractères et les intervalles de temporisation, ce qui améliore sa flexibilité et son adaptabilité.

En utilisant Medusa de manière responsable, les individus et les organisations peuvent renforcer leurs mesures de sécurité, identifier les mots de passe faibles et prendre les mesures appropriées pour atténuer les risques potentiels.

Comment une table arc-en-ciel permet-elle de déchiffrer les mots de passe?

Une table arc-en-ciel est un outil efficace pour déchiffrer les mots de passe, car elle permet d'accélérer le processus. Elle consiste en une vaste structure de données contenant des mots de passe précalculés. Voici comment fonctionne une table arc-en-ciel :

- Hachage de mots de passe: Lorsqu'un utilisateur crée un compte, son mot de passe est généralement converti en un hachage à l'aide d'une fonction mathématique à sens unique. Le hachage est une chaîne de longueur fixe qui représente le mot de passe original.

- Pré-calcul: Pour construire une table arc-en-ciel, un grand nombre de mots de passe sont générés et hachés. Ces mots de passe couvrent un large éventail de possibilités et sont stockés dans la table avec leurs hachages correspondants.

- Processus de recherche: Lorsqu'un pirate obtient un mot de passe haché, il le compare aux entrées de la table arc-en-ciel. Si une correspondance est trouvée, le mot de passe correspondant est connu et l'attaquant obtient l'accès.

- Fonction de réduction: Étant donné qu'il n'est pas pratique de stocker tous les mots de passe possibles, les tables arc-en-ciel utilisent une fonction de réduction. Cette fonction prend un hachage et le réduit à un mot de passe possible. La fonction de réduction est appliquée de manière itérative pour générer une chaîne de hachages et de mots de passe.

- Comparaison de chaînes: L'attaquant compare le résultat final d'une chaîne avec le mot de passe haché cible. S'il n'y a pas de correspondance, il passe à la chaîne suivante jusqu'à ce qu'une correspondance soit trouvée ou que toutes les chaînes aient été épuisées.

En utilisant des valeurs précalculées et des fonctions de réduction, les tables arc-en-ciel peuvent accélérer de manière significative le processus de craquage des mots de passe. Toutefois, leur efficacité peut être atténuée par l'utilisation d'algorithmes de hachage sûrs, l'ajout de sel aux mots de passe et l'application d'autres mesures de sécurité.

Les tables arc-en-ciel sont-elles obsolètes?

Les tables arc-en-ciel sont encore utilisées aujourd'hui, bien que leur popularité ait diminué avec le temps. Elles restent un atout précieux pour des tâches spécifiques d'analyse de données, offrant une approche plus rapide et plus efficace pour résoudre certains problèmes. Même si leur utilisation n'est plus aussi répandue qu'auparavant, les tables arc-en-ciel continuent d'être utiles dans certains scénarios. Leur efficacité réside dans leur capacité à précalculer les hachages et à les stocker sous une forme compacte, ce qui permet de les retrouver plus rapidement et de les comparer à des mots de passe hachés ou à d'autres données cryptographiques. Bien que d'autres techniques et avancées aient vu le jour, les tables arc-en-ciel conservent leur pertinence dans certains contextes.