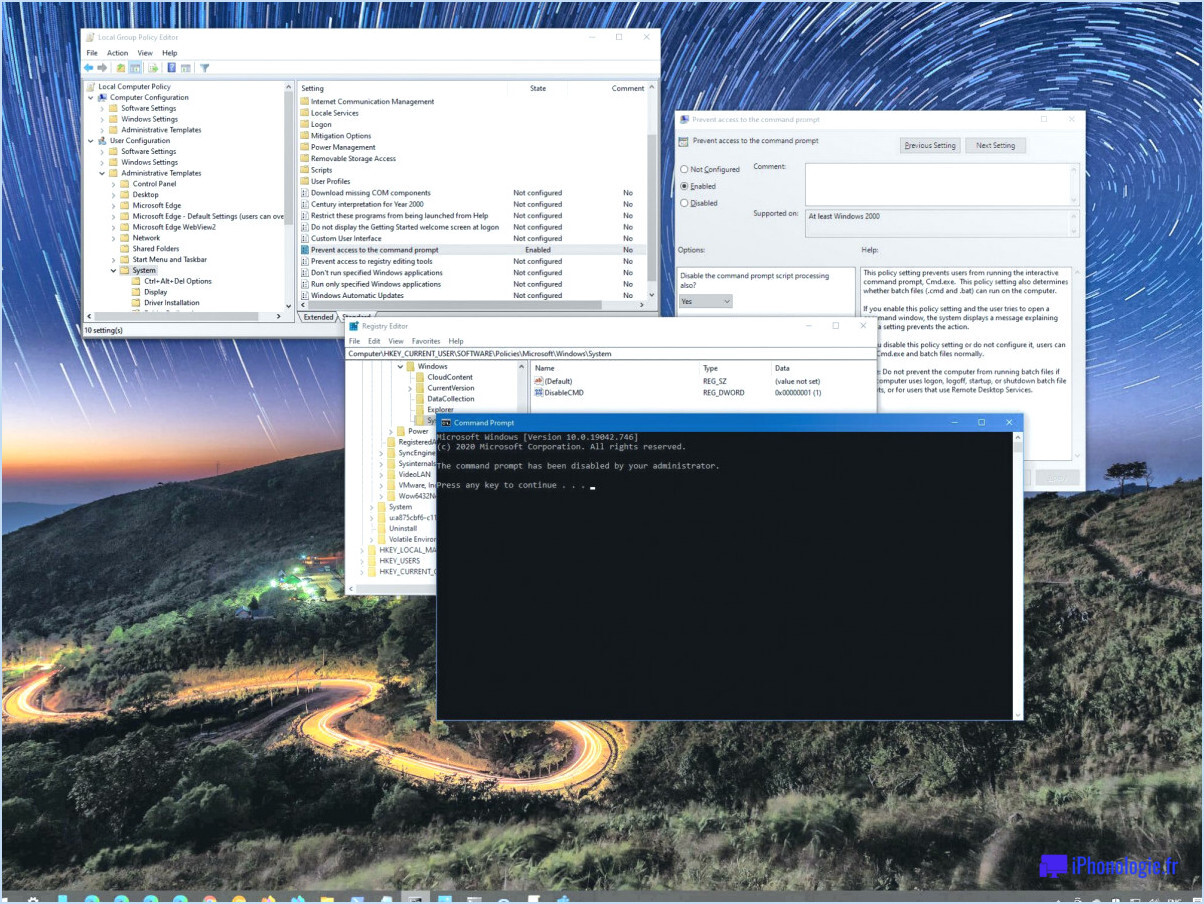

Comment désactiver l'accès à l'invite de commande sur windows 10?

Pour désactiver l'accès à l'invite de commande sur Windows 10, vous pouvez utiliser les fonctions de sécurité intégrées fournies par le système d'exploitation. Suivez les étapes suivantes pour une méthode simple et efficace :

- Ouvrez le menu Démarrer : Cliquez sur l'icône Windows située dans le coin inférieur gauche de votre écran.

- Tapez "sécurité" : Commencez à taper le mot "sécurité" directement dans le menu Démarrer. Au fur et à mesure que vous tapez, les résultats de la recherche s'affichent et vous voyez apparaître l'option des paramètres de "sécurité".

- Accédez aux paramètres de sécurité : Cliquez sur l'option "Sécurité" dans les résultats de la recherche. La fenêtre des paramètres de sécurité de Windows s'ouvre alors.

- Naviguez jusqu'au Contrôle de compte d'utilisateur (UAC) : Dans les paramètres de sécurité de Windows, faites défiler vers le bas jusqu'à ce que vous trouviez la section "Contrôle de compte d'utilisateur". Cette section gère divers paramètres de sécurité sur votre ordinateur.

- Ajustez les paramètres de l'UAC : Recherchez le curseur intitulé "Utiliser le contrôle de compte d'utilisateur (UAC) pour protéger votre ordinateur" dans la section Contrôle de compte d'utilisateur. Par défaut, il doit être réglé sur "Activé". Cliquez sur le curseur et faites-le glisser vers la position "Désactivé" pour désactiver l'UAC.

- Confirmez votre sélection : Une invite du Contrôle de compte d'utilisateur apparaît, vous demandant l'autorisation d'apporter des modifications à votre ordinateur. Cliquez sur "Oui" pour confirmer et désactiver l'UAC.

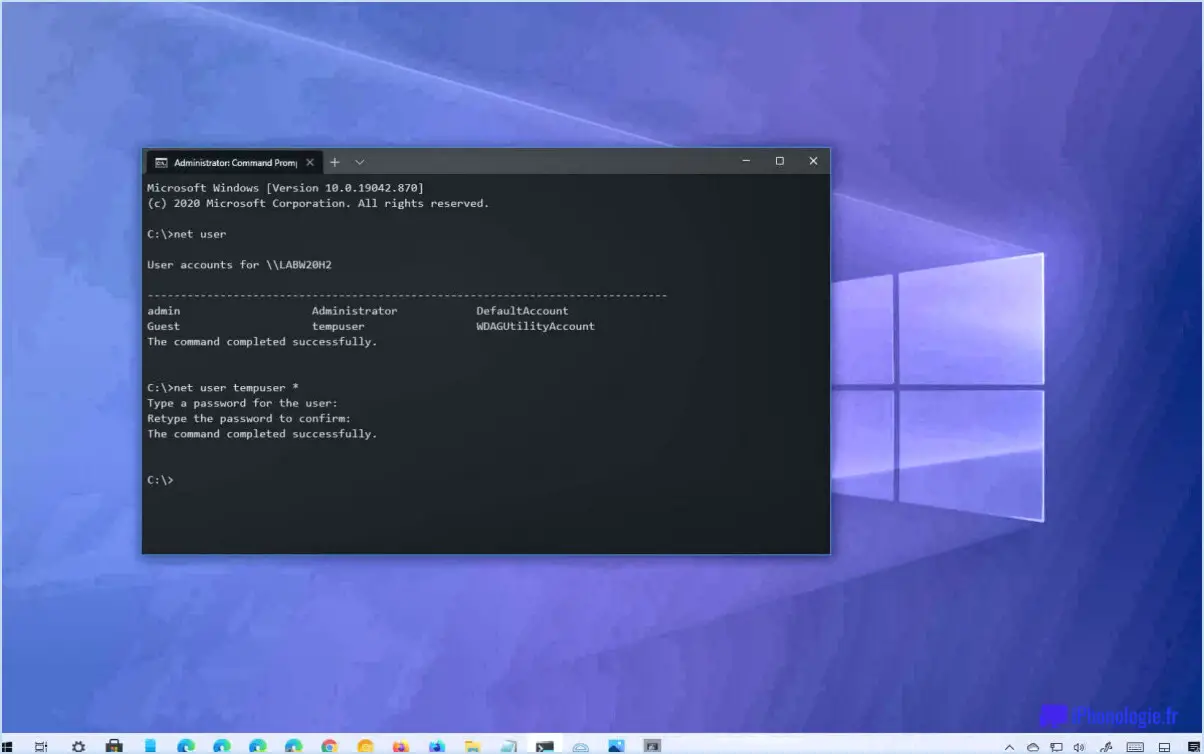

Comment activer l'Invite de commande en tant qu'administrateur?

Pour activer l'Invite de commande en tant qu'administrateur, procédez comme suit :

- Ouvrez le programme Invite de commande. Pour ce faire, appuyez sur la touche Windows de votre clavier et tapez "Invite de commande" dans la barre de recherche. Cliquez ensuite sur l'application Invite de commande qui apparaît dans les résultats.

- Une fois la fenêtre de l'Invite de commandes ouverte, localisez l'icône de l'Invite de commandes dans le coin supérieur gauche de la fenêtre.

- Cliquez avec le bouton droit de la souris sur l'icône de l'Invite de commandes. Cela ouvrira un menu déroulant avec plusieurs options.

- Dans le menu déroulant, sélectionnez "Exécuter en tant qu'administrateur". Cette action accordera à l'Invite de commande des privilèges élevés, vous permettant d'exécuter des commandes et des tâches administratives.

- Après avoir sélectionné "Exécuter en tant qu'administrateur", vous pouvez être invité à fournir des informations d'identification d'administrateur ou à confirmer l'action. Suivez les instructions affichées à l'écran si nécessaire.

En suivant ces étapes, vous pouvez activer l'Invite de commande en tant qu'administrateur et disposer des autorisations nécessaires pour effectuer des tâches administratives dans l'environnement de l'Invite de commande.

Où se trouve l'admin de l'Invite de commande?

Command Prompt admin est commodément situé dans le menu Démarrer de Windows, ce qui le rend facilement accessible pour les tâches administratives. Pour y accéder, il suffit de suivre les étapes suivantes :

- Cliquez sur le bouton Démarrer, généralement situé dans le coin inférieur gauche de votre écran.

- Dans la boîte de recherche qui apparaît, tapez "Invite de commande" sans les guillemets.

- Au fur et à mesure que vous tapez, les résultats de la recherche s'affichent automatiquement.

- Recherchez le raccourci de l'invite de commande dans les résultats de la recherche. Il doit s'agir d'une icône sur fond noir et d'une icône blanche ">_".

- Cliquez avec le bouton droit de la souris sur le raccourci de l'invite de commande.

- Dans le menu contextuel qui s'affiche, sélectionnez "Exécuter en tant qu'administrateur".

En exécutant l'Invite de commandes en tant qu'administrateur, vous obtenez des privilèges élevés, ce qui vous permet d'exécuter des commandes nécessitant un accès administratif. Il s'agit d'un outil essentiel pour la gestion avancée du système et le dépannage.

Comment savoir si mon ordinateur est piraté?

Pour savoir si votre ordinateur a été piraté, il existe plusieurs indicateurs que vous devez connaître. Tout d'abord, soyez attentif à toute activité inhabituelle ou non autorisée se produisant sur votre ordinateur. Il peut s'agir de la présence de programmes inconnus que vous n'avez pas installés ou de modifications apportées à votre ordinateur. paramètres à votre insu.

Un autre signe à surveiller est une activité anormale provenant de votre souris ou du clavier. Si vous remarquez que votre curseur se déplace tout seul ou que votre clavier se comporte de manière étrange, il peut s'agir d'un signal d'alarme.

En outre, soyez prudent des courriels ou des messages étranges que vous n'avez pas envoyés. Des messages inattendus provenant de vos propres comptes peuvent indiquer que votre ordinateur est compromis.

Bien que ces signes ne garantissent pas que votre ordinateur a été piraté, ils devraient vous inciter à prendre des mesures. Pour protéger votre système, envisagez d'exécuter un analyse antivirus fiable de mettre à jour votre système d'exploitation et logiciel et changer vos mots de passe pour les comptes sensibles.

N'oubliez pas que la vigilance et les mesures proactives sont essentielles au maintien de la sécurité de votre ordinateur. Restez attentif aux signes potentiels d'un piratage et réagissez rapidement à toute activité suspecte.

Que veulent les pirates de votre ordinateur?

Les pirates ont plusieurs motivations lorsqu'ils s'attaquent à votre ordinateur. Ils peuvent chercher à accéder à vos informations personnelles telles que les courriels et les identifiants de connexion à un compte bancaire, compromettant ainsi votre vie privée et vos finances. En outre, les pirates peuvent exploiter votre ordinateur pour lancer des attaques sur d'autres systèmes ou réseaux, ce qui peut entraîner des dommages considérables. En outre, certains pirates informatiques cherchent simplement à semer le chaos et la frustration, en se livrant à des activités telles que supprimer des fichiers ou modification de l'arrière-plan du bureau pour s'amuser. Il est essentiel de protéger votre ordinateur contre de telles menaces grâce à des mesures de sécurité solides et à un comportement en ligne prudent. Restez vigilant et donnez la priorité à la protection de vos données personnelles.

Pouvez-vous pirater votre téléphone?

Certainement ! Il est possible de "débrider" votre téléphone, même si cela implique certaines étapes à suivre avec précaution. La méthode la plus efficace consiste à réinitialisation d'usine de votre appareil, ce qui effacera toutes vos données. Cependant, si vous souhaitez conserver vos données et supprimer le pirate, vous pouvez suivre les étapes suivantes :

- Modifiez tous les mots de passe et identifiants : Mettez à jour vos mots de passe pour tous les comptes associés à votre téléphone, y compris la messagerie électronique, les médias sociaux et les applications bancaires.

- Lancez une recherche de virus : Installez une application de sécurité mobile réputée et effectuez une analyse approfondie de votre appareil. Supprimez tous les logiciel malveillant ou les applications suspectes détectées.

- Contactez votre opérateur ou votre fournisseur de services : Signalez l'incident de piratage à votre opérateur ou à votre fournisseur de services. Ils peuvent vous conseiller et vous aider à résoudre le problème.

N'oubliez pas qu'il est essentiel de prévenir les piratages à l'avenir. Restez vigilant, gardez vos logiciels à jour et évitez de télécharger des applications ou de cliquer sur des liens suspects. Restez en sécurité !

Comment les pirates informatiques essaient-ils de vous piéger?

Les pirates informatiques emploient différentes tactiques pour tromper les individus :

- L'usurpation d'identité: Ils tentent de gagner votre confiance en se faisant passer pour une personne familière ou une organisation réputée.

- Courriels d'hameçonnage: Ils envoient des courriels frauduleux qui ressemblent à des communications légitimes provenant d'entreprises ou de sites web authentiques. Leur objectif est d'obtenir vos informations personnelles.

- Faux sites web: Les pirates créent des sites web trompeurs qui ressemblent beaucoup à des sites légitimes, vous incitant à entrer vos identifiants de connexion.

En employant ces méthodes, les pirates exploitent la confiance, les similitudes visuelles et les techniques d'ingénierie sociale pour tromper les personnes qui ne se doutent de rien. Il est essentiel de rester vigilant et de vérifier l'authenticité de toute communication ou site web suspect avant de communiquer des informations personnelles. Restez prudent pour protéger votre sécurité en ligne.

Comment puis-je savoir qui est l'administrateur?

Pour savoir qui est l'administrateur d'un site web, procédez comme suit :

- Vérifiez les conditions générales ou la politique de confidentialité: Souvent, le nom ou les coordonnées de l'administrateur y figurent.

- Contacter le site web: Contactez directement le site web et demandez-lui les coordonnées de l'administrateur.

- Recherche Whois: Effectuez une recherche Whois en utilisant le nom de l'administrateur pour recueillir des informations pertinentes.

N'oubliez pas que ces méthodes ne donnent pas toujours des résultats immédiats, mais qu'elles constituent des points de départ fiables pour identifier l'administrateur du site web.

Qu'est-ce qu'un "zero click hack" ?

A Le piratage en zéro clic désigne un type spécifique d'exploit dans lequel un attaquant obtient un accès non autorisé ou effectue des actions sans nécessiter d'interaction de la part de l'utilisateur, par exemple en cliquant. Cette méthode évite à l'utilisateur d'initier l'attaque en cliquant sur un lien malveillant ou en ouvrant un fichier compromis. Au lieu de cela, l'attaquant utilise des techniques telles que le survol d'un élément sur une page web ou l'utilisation d'une extension ou d'un plugin de navigateur. En exploitant les vulnérabilités du système ou de l'application, le pirate peut exécuter ses actions à l'insu de la victime ou sans son consentement. Les piratages "zéro clic" constituent une menace importante pour la cybersécurité et soulignent l'importance de mettre régulièrement à jour les logiciels et de maintenir des mesures de sécurité solides.